|

ąÆ ąŠą┐čĆąĄą┤ąĄą╗ąĄąĮąĮčŗčģ čüąĖčéčāą░čåąĖčÅčģ ą┐čĆąŠą│čĆą░ą╝ą╝ą░ ąĮąĄ ą╝ąŠąČąĄčé ą║ąŠčĆčĆąĄą║čéąĮąŠ ą┐čĆąŠą┤ąŠą╗ąČą░čéčī ą▓čŗą┐ąŠą╗ąĮąĄąĮąĖąĄ. ąÆ čüčĆąĄą┤ąĄ čĆą░ąĘčĆą░ą▒ąŠčéą║ąĖ ESP-IDF čéą░ą║ąĖąĄ čüąĖčéčāą░čåąĖąĖ ą▓ą║ą╗čÄčćą░čÄčé:

┬Ę CPU Exceptions (ąĖčüą║ą╗čÄč湥ąĮąĖčÅ ą┐čĆąŠčåąĄčüčüąŠčĆą░):

- ąØąĄą┤ąŠą┐čāčüčéąĖą╝ą░čÅ ąĖąĮčüčéčĆčāą║čåąĖčÅ (Illegal Instruction).

- ą×čłąĖą▒ą║ą░ ą▓čŗčĆą░ą▓ąĮąĖą▓ą░ąĮąĖčÅ ą┐čĆąĖ ą┤ąŠčüčéčāą┐ąĄ (Load/Store Alignment Error).

- ą×čłąĖą▒ą║ą░ ą┐čĆąĖ ąĘą░ą┐čĆąĄčēąĄąĮąĮąŠą╝ ą┤ąŠčüčéčāą┐ąĄ (Load/Store Prohibited error).

┬Ę ą¤čĆąŠą▓ąĄčĆą║ąĖ čüąĖčüč鹥ą╝ąĮąŠą│ąŠ čāčĆąŠą▓ąĮčÅ (system level checks) ąĖ ąĘą░čēąĖčéąĮčŗąĄ ą╝ąĄčģą░ąĮąĖąĘą╝čŗ (safeguards):

- ą¤čĆąĄčĆčŗą▓ą░ąĮąĖąĄ čüč鹊čĆąŠąČąĄą▓ąŠą│ąŠ čéą░ą╣ą╝ąĄčĆą░ (interrupt watchdog timeout).

- ąóą░ą╣ą╝ą░čāčé čüč鹊čĆąŠąČąĄą▓ąŠą│ąŠ čéą░ą╣ą╝ąĄčĆą░ ąĘą░ą┤ą░čćąĖ (task watchdog timeout, čŹčéą░ ąŠčłąĖą▒ą║ą░ čäą░čéą░ą╗čīąĮą░ č鹊ą╗čīą║ąŠ ąĄčüą╗ąĖ čāčüčéą░ąĮąŠą▓ą╗ąĄąĮą░ ąŠą┐čåąĖčÅ CONFIG_ESP_TASK_WDT_PANIC is set).

- ą×čłąĖą▒ą║ą░ ą┤ąŠčüčéčāą┐ą░ ą║čŹčłą░ (cache access error).

- ąĪčĆą░ą▒ą░čéčŗą▓ą░ąĮąĖąĄ ąĘą░čēąĖčéčŗ ą┐ą░ą╝čÅčéąĖ (memory protection fault).

- ąĪąŠą▒čŗčéąĖąĄ čüą▒ąŠčÅ ą┐ąŠ ą┐ąĖčéą░ąĮąĖčÄ (brownout detection event).

- ą¤ąĄčĆąĄą┐ąŠą╗ąĮąĄąĮąĖąĄ čüč鹥ą║ą░ (stack overflow).

- ą¤čĆąŠą▓ąĄčĆą║ą░ ąĘą░čēąĖčéčŗ ąŠčé čĆą░ąĘčĆčāčłąĄąĮąĖčÅ čüč鹥ą║ą░ (stack smashing protection check).

- ą¤čĆąŠą▓ąĄčĆą║ą░ čåąĄą╗ąŠčüčéąĮąŠčüčéąĖ ą║čāčćąĖ (heap integrity check).

- ąĪčĆą░ą▒ą░čéčŗą▓ą░ąĮąĖąĄ ą┤ąĄč鹥ą║č鹊čĆą░ ąĮąĄąŠą┐čĆąĄą┤ąĄą╗ąĄąĮąĮąŠą│ąŠ ą┐ąŠą▓ąĄą┤ąĄąĮąĖčÅ (undefined behavior sanitizer, UBSAN).

- ąĪčĆą░ą▒ą░čéčŗą▓ą░ąĮąĖąĄ assert, configASSERT ąĖ ą┐ąŠą┤ąŠą▒ąĮčŗčģ ą╝ą░ą║čĆąŠčüąŠą▓.

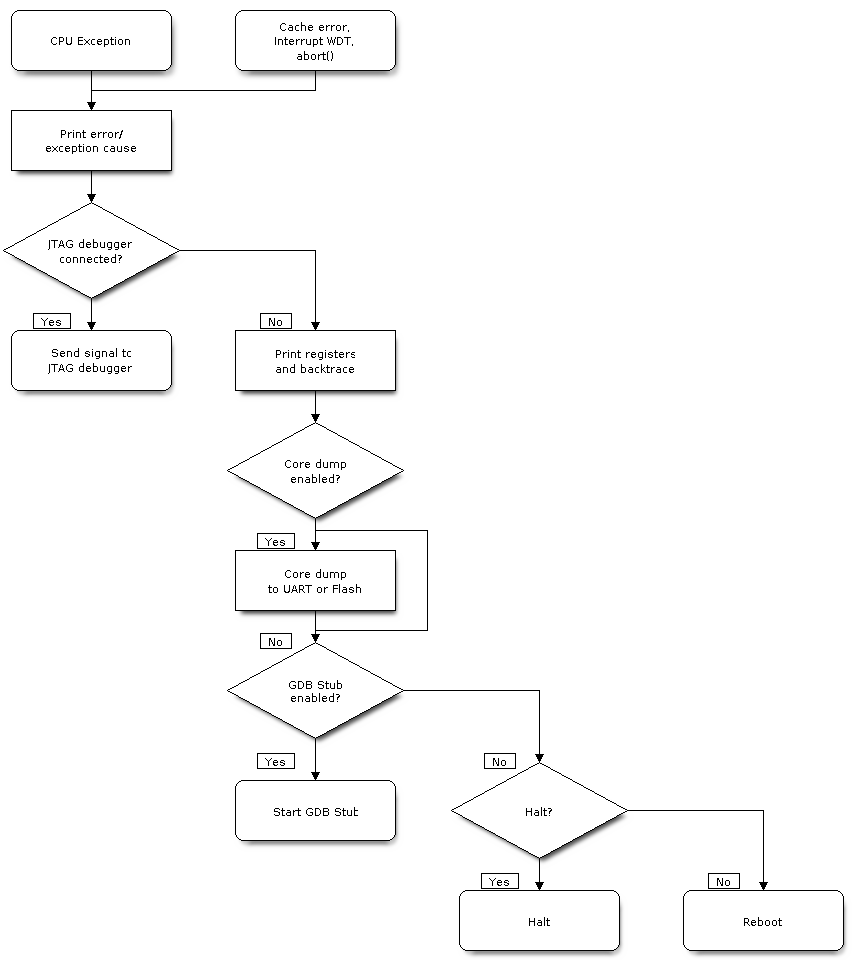

ąÆ čŹč鹊ą╝ čĆčāą║ąŠą▓ąŠą┤čüčéą▓ąĄ ą┐ąŠą║ą░ąĘą░ąĮčŗ ą┐čĆąŠčåąĄą┤čāčĆčŗ (ą┐ąĄčĆąĄą▓ąŠą┤ ą┤ąŠą║čāą╝ąĄąĮčéą░čåąĖąĖ [1]), ąĖčüą┐ąŠą╗čīąĘčāąĄą╝čŗąĄ ą▓ čüčĆąĄą┤ąĄ čĆą░ąĘčĆą░ą▒ąŠčéą║ąĖ ESP-IDF ą┤ą╗čÅ ąŠą▒čĆą░ą▒ąŠčéą║ąĖ čŹčéąĖčģ ąŠčłąĖą▒ąŠą║, ąĖ ą┐čĆąĄą┤ąŠčüčéą░ą▓ą╗ąĄąĮčŗ čĆąĄą║ąŠą╝ąĄąĮą┤ą░čåąĖąĖ ą┐ąŠ čĆąĄčłąĄąĮąĖčÄ ą┐čĆąŠą▒ą╗ąĄą╝ čü čéą░ą║ąĖą╝ąĖ ąŠčłąĖą▒ą║ą░ą╝ąĖ.

[Panic Handler]

ąÜą░ąČą┤ą░čÅ ąĖąĘ ą┐ąĄčĆąĄčćąĖčüą╗ąĄąĮąĮčŗčģ ą▓čŗčłąĄ ąŠčłąĖą▒ąŠą║ ą▒čāą┤ąĄčé ąŠą▒čĆą░ą▒ąŠčéą░ąĮą░ ą║ąŠą┤ąŠą╝ panic handler. ąĢą│ąŠ ą▓čŗą┐ąŠą╗ąĮąĄąĮąĖąĄ ąĮą░čćąĖąĮą░ąĄčéčüčÅ čü ą┐ąĄčćą░čéąĖ ą▓ ą║ąŠąĮčüąŠą╗čī UART ą┐čĆąĖčćąĖąĮčŗ ąŠčłąĖą▒ą║ąĖ. ąöą╗čÅ CPU exceptions čüąŠąŠą▒čēąĄąĮąĖąĄ ą▒čāą┤ąĄčé ą┐čĆąĖą╝ąĄčĆąĮąŠ čéą░ą║ąĖą╝:

Guru Meditation Error: Core 0 panic'ed (Illegal instruction). Exception was unhandled.

ąöą╗čÅ ąĮąĄą║ąŠč鹊čĆčŗčģ system level checks (interrupt watchdog, cache access error), čüąŠąŠą▒čēąĄąĮąĖąĄ ą╝ąŠąČąĄčé ą▒čŗčéčī ąĮą░ą┐ąŠą┤ąŠą▒ąĖąĄ čüą╗ąĄą┤čāčÄčēąĄą│ąŠ:

Guru Meditation Error: Core 0 panic'ed (Cache error). Exception was unhandled.

ąÆąŠ ą▓čüąĄčģ čüą╗čāčćą░čÅčģ ą┐čĆąĖčćąĖąĮą░ ąŠčłąĖą▒ą║ąĖ ą▒čāą┤ąĄčé ą▓čŗą▓ąĄą┤ąĄąĮą░ ą▓ čüą║ąŠą▒ą║ą░čģ. ąĪą┐ąĖčüąŠą║ čéą░ą║ąĖčģ ą▓ąŠąĘą╝ąŠąČąĮčŗčģ ąŠčłąĖą▒ąŠą║ čüą╝. ą┤ą░ą╗ąĄąĄ ą▓ čĆą░ąĘą┤ąĄą╗ąĄ "Guru Meditation Errors".

ą¤ąŠčüą╗ąĄą┤čāčÄčēąĄąĄ ą┐ąŠą▓ąĄą┤ąĄąĮąĖąĄ panic handler ą╝ąŠąČąĄčé ą▒čŗčéčī čāčüčéą░ąĮąŠą▓ą╗ąĄąĮąŠ ą▓čŗą▒ąŠčĆąŠą╝ ąŠą┐čåąĖąĖ ą║ąŠąĮčäąĖą│čāčĆą░čåąĖąĖ CONFIG_ESP_SYSTEM_PANIC. ąöąŠčüčéčāą┐ąĮčŗ čüą╗ąĄą┤čāčÄčēąĖąĄ ą▓ą░čĆąĖą░ąĮčéčŗ čŹč鹊ą╣ ąŠą┐čåąĖąĖ:

┬Ę ąØą░ą┐ąĄčćą░čéą░čéčī čĆąĄą│ąĖčüčéčĆčŗ ąĖ ą┐ąĄčĆąĄąĘą░ą│čĆčāąĘąĖčéčīčüčÅ (CONFIG_ESP_SYSTEM_PANIC_PRINT_REBOOT) - ąĘąĮą░č湥ąĮąĖąĄ ą┐ąŠ čāą╝ąŠą╗čćą░ąĮąĖčÄ. ąæčāą┤čāčé ą▓čŗą▓ąĄą┤ąĄąĮčŗ ąĘąĮą░č湥ąĮąĖčÅ čĆąĄą│ąĖčüčéčĆąŠą▓ ą▓ č鹊čćą║ąĄ čüčĆą░ą▒ą░čéčŗą▓ą░ąĮąĖčÅ ąĖčüą║ą╗čÄč湥ąĮąĖčÅ, ąĮą░ą┐ąĄčćą░čéą░ąĄčéčüčÅ ąŠą▒čĆą░čéąĮą░čÅ čéčĆą░čüčüąĖčĆąŠą▓ą║ą░ ą▓čŗą┐ąŠą╗ąĮąĄąĮąĖčÅ (backtrace) ąĖ ą┐čĆąŠąĖąĘąŠą╣ą┤ąĄčé čĆąĄčüčéą░čĆčé čćąĖą┐ą░.

┬Ę ąØą░ą┐ąĄčćą░čéą░čéčī čĆąĄą│ąĖčüčéčĆčŗ ąĖ ąŠčüčéą░ąĮąŠą▓ąĖčéčīčüčÅ (CONFIG_ESP_SYSTEM_PANIC_PRINT_HALT). ąĀą░ą▒ąŠčéą░ąĄčé ą┐ąŠą┤ąŠą▒ąĮąŠ ą┐čĆąĄą┤čŗą┤čāčēąĄą╝čā ą▓ą░čĆąĖą░ąĮčéčā ąŠą┐čåąĖąĖ, ąĮąŠ ą┐čĆąŠąĖąĘąŠą╣ą┤ąĄčé halt ą▓ą╝ąĄčüč鹊 reboot. ąöą╗čÅ ą┐ąĄčĆąĄąĘą░ą┐čāčüą║ą░ ą┐čĆąŠą│čĆą░ą╝ą╝čŗ ą┐ąŠąĮą░ą┤ąŠą▒ąĖčéčüčÅ ą▓ąĮąĄčłąĮąĖą╣ čüą▒čĆąŠčü.

┬Ę ąóąĖčģą░čÅ ą┐ąĄčĆąĄąĘą░ą│čĆčāąĘą║ą░, silent reboot (CONFIG_ESP_SYSTEM_PANIC_SILENT_REBOOT). ąØąĄ ą┐ąĄčćą░čéą░čéčī čĆąĄą│ąĖčüčéčĆčŗ ąĖą╗ąĖ backtrace, ąĮąĄ ą╝ąĄą┤ą╗ąĄąĮąĮąŠ ą┐ąĄčĆąĄąĘą░ą│čĆčāąĘąĖčéčī čćąĖą┐.

┬Ę ąÆčŗąĘąŠą▓ ąŠčéą╗ą░ą┤čćąĖą║ą░, Invoke GDB Stub (CONFIG_ESP_SYSTEM_PANIC_GDBSTUB). ąŚą░ą┐čāčüčéąĖčé čüąĄčĆą▓ąĄčĆ GDB, ą║ąŠč鹊čĆčŗą╣ ą╝ąŠąČąĄčé ąŠą▒ą╝ąĄąĮąĖą▓ą░čéčīčüčÅ čü ąŠčéą╗ą░ą┤čćąĖą║ąŠą╝ GDB č湥čĆąĄąĘ ą┐ąŠčĆčé ą║ąŠąĮčüąŠą╗ąĖ UART. ąŁč鹊čé ą▓ą░čĆąĖą░ąĮčé ąŠą┐čåąĖąĖ ą┐čĆąĄą┤ąŠčüčéą░ą▓ą╗čÅąĄčé ąŠčéą╗ą░ą┤ą║čā č鹊ą╗čīą║ąŠ ą┤ą╗čÅ čćč鹥ąĮąĖčÅ, read-only debugging ąĖą╗ąĖ post-mortem debugging. ą¤ąŠą┤čĆąŠą▒ąĮąŠčüčéąĖ čüą╝. ą┤ą░ą╗ąĄąĄ ą▓ čĆą░ąĘą┤ąĄą╗ąĄ "GDB Stub".

┬Ę ąÆčŗąĘąŠą▓ dynamic GDB Stub (ESP_SYSTEM_GDBSTUB_RUNTIME). ąóą░ą║ąČąĄ ąĘą░ą┐čāčüčéąĖčé čüąĄčĆą▓ąĄčĆ GDB, ą║ąŠč鹊čĆčŗą╣ ą╝ąŠąČąĄčé ąŠą▒ą╝ąĄąĮąĖą▓ą░čéčīčüčÅ čü ąŠčéą╗ą░ą┤čćąĖą║ąŠą╝ GDB č湥čĆąĄąĘ ą┐ąŠčĆčé ą║ąŠąĮčüąŠą╗ąĖ UART. ąŁčéą░ ąŠą┐čåąĖčÅ ą┐ąŠąĘą▓ąŠą╗čÅąĄčé ąŠčéą╗ą░ąČąĖą▓ą░čéčī ą┐čĆąŠą│čĆą░ą╝ą╝čā run time ąĖ čāčüčéą░ąĮą░ą▓ą╗ąĖą▓ą░čéčī breakpoint-čŗ ą┐ąŠčüą╗ąĄ ą▓čŗą┐ąŠą╗ąĮąĄąĮąĖčÅ, ąĖ čé. ą┐., čüą╝. ą┤ą░ą╗ąĄąĄ čĆą░ąĘą┤ąĄą╗ "GDB Stub".

ąóą░ą║ąČąĄ ąĮą░ ą┐ąŠą▓ąĄą┤ąĄąĮąĖąĄ panic handler ą▓ą╗ąĖčÅčÄčé ąĖ ą┤čĆčāą│ąĖąĄ ąŠą┐čåąĖąĖ ą║ąŠąĮčäąĖą│čāčĆą░čåąĖąĖ.

┬Ę ąĢčüą╗ąĖ čĆą░ąĘčĆąĄčłąĄąĮą░ ąŠą┐čåąĖčÅ CONFIG_ESP_DEBUG_OCDAWARE (čćč鹊 čāčüčéą░ąĮąŠą▓ą╗ąĄąĮąŠ ą┐ąŠ čāą╝ąŠą╗čćą░ąĮąĖčÄ), č鹊 panic handler ą▒čāą┤ąĄčé ąŠą▒ąĮą░čĆčāąČąĖą▓ą░čéčī ą┐ąŠą┤ą║ą╗čÄč湥ąĮąĮčŗą╣ ąŠčéą╗ą░ą┤čćąĖą║ JTAG. ąĢčüą╗ąĖ ąŠčéą╗ą░ą┤čćąĖą║ JTAG ą┐ąŠą┤ą║ą╗čÄč湥ąĮ, ą▓čŗą┐ąŠą╗ąĮąĄąĮąĖąĄ ą┐čĆąĖąŠčüčéą░ąĮą░ą▓ą╗ąĖą▓ą░ąĄčéčüčÅ (halted), ąĖ čāą┐čĆą░ą▓ą╗ąĄąĮąĖąĄ ą┐ąĄčĆąĄą┤ą░ąĄčéčüčÅ ąŠčéą╗ą░ą┤čćąĖą║čā. ąÆ čŹč鹊ą╝ čüą╗čāčćą░ąĄ čĆąĄą│ąĖčüčéčĆčŗ ąĖ backtrace ąĮąĄ ą┐ąĄčćą░čéą░čÄčéčüčÅ ą▓ ą║ąŠąĮčüąŠą╗čī, ąĖ čäčāąĮą║čåąĖąĖ GDBStub / Core Dump ąĮąĄ ąĖčüą┐ąŠą╗čīąĘčāčÄčéčüčÅ.

┬Ę ąĢčüą╗ąĖ čäąĖčćą░ Core Dump čĆą░ąĘčĆąĄčłąĄąĮą░, č鹊 čüąŠčüč鹊čÅąĮąĖąĄ čüąĖčüč鹥ą╝čŗ (čüč鹥ą║ąĖ ąĘą░ą┤ą░čć ąĖ čĆąĄą│ąĖčüčéčĆčŗ) ą▒čāą┤čāčé ą▓čŗą▓ąĄą┤ąĄąĮčŗ ą╗ąĖą▒ąŠ ą▓ąŠ Flash, ą╗ąĖą▒ąŠ ą▓ UART, ą┤ą╗čÅ ą┐ąŠčüą╗ąĄą┤čāčÄčēąĄą│ąŠ ą░ąĮą░ą╗ąĖąĘą░.

┬Ę ąĢčüą╗ąĖ ąŠą┐čåąĖčÅ CONFIG_ESP_PANIC_HANDLER_IRAM ąĘą░ą┐čĆąĄčēąĄąĮą░ (ąŠąĮą░ ąĘą░ą┐čĆąĄčēąĄąĮą░ ą┐ąŠ čāą╝ąŠą╗čćą░ąĮąĖčÄ), č鹊 ą║ąŠą┤ panic handler čĆą░ąĘą╝ąĄčēą░ąĄčéčüčÅ ą▓ ą┐ą░ą╝čÅčéąĖ flash, ą░ ąĮąĄ ą▓ IRAM. ąŁč鹊 ąŠąĘąĮą░čćą░ąĄčé, čćč鹊 ąĄčüą╗ąĖ ą┐čĆąŠą│čĆą░ą╝ą╝ą░ ESP-IDF ą║čĆą░čłąĖčéčüčÅ, ą║ąŠą│ą┤ą░ ą║čŹčł flash ąĘą░ą┐čĆąĄčēąĄąĮ, č鹊 panic handler ą░ą▓č鹊ą╝ą░čéąĖč湥čüą║ąĖ ąĘą░ąĮąŠą▓ąŠ čĆą░ąĘčĆąĄčłąĖčé ą║čŹčłąĖčĆąŠą▓ą░ąĮąĖąĄ flash ą┐ąĄčĆąĄą┤ ąĘą░ą┐čāčüą║ąŠą╝ GDB Stub ąĖą╗ąĖ Core Dump. ąŁč鹊 ą┤ąŠą▒ą░ą▓ąĖčé ąĮąĄą║ąŠč鹊čĆčŗą╣ čĆąĖčüą║, čćč鹊 čüčéą░čéčāčü ą║čŹčłą░ flash čéą░ą║ąČąĄ ą┐ąŠą▓čĆąĄąČą┤ąĄąĮ ą▓ąŠ ą▓čĆąĄą╝čÅ ą┐ą░ą┤ąĄąĮąĖčÅ ą┐čĆąŠą│čĆą░ą╝ą╝čŗ.

ąĢčüą╗ąĖ ąŠą┐čåąĖčÅ CONFIG_ESP_PANIC_HANDLER_IRAM čĆą░ąĘčĆąĄčłąĄąĮą░, č鹊 ą║ąŠą┤ panic handler (ą▓ą║ą╗čÄčćą░čÅ čéčĆąĄą▒čāąĄą╝čŗąĄ čäčāąĮą║čåąĖąĖ UART) ą┐ąŠą╝ąĄčēąĄąĮčŗ ą▓ IRAM, čćč鹊 ą║ą░ą║ čüą╗ąĄą┤čüčéą▓ąĖąĄ čāą╝ąĄąĮčīčłą░ąĄčé ą║ąŠą╗ąĖč湥čüčéą▓ąŠ ą┤ąŠčüčéčāą┐ąĮąŠą╣ ą┤ą╗čÅ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖčÅ ąŠą┐ąĄčĆą░čéąĖą▓ąĮąŠą╣ ą┐ą░ą╝čÅčéąĖ. ą×ą┤ąĮą░ą║ąŠ čŹč鹊 ą╝ąŠąČąĄčé ąŠą║ą░ąĘą░čéčīčüčÅ ą┐ąŠą╗ąĄąĘąĮčŗą╝ ą┤ą╗čÅ ąŠčéą╗ą░ą┤ą║ąĖ ąĮąĄą║ąŠč鹊čĆčŗčģ čüą╗ąŠąČąĮčŗčģ ą┐čĆąŠą▒ą╗ąĄą╝, čüą▓čÅąĘą░ąĮąĮčŗčģ čü ą▓čĆąĄą╝ąĄąĮąĮčŗą╝ ąĘą░ą┐čĆąĄč鹊ą╝ ą║čŹčłą░ flash (ąĮą░ą┐čĆąĖą╝ąĄčĆ, ą┐čĆąĖ ąĘą░ą┐ąĖčüąĖ ą▓ SPI flash), ąĖą╗ąĖ ą║ąŠą│ą┤ą░ ą║čŹčł flash ą┐ąŠą▓čĆąĄąČą┤ąĄąĮ ą┐čĆąĖ čüčĆą░ą▒ą░čéčŗą▓ą░ąĮąĖąĖ ąĖčüą║ą╗čÄč湥ąĮąĖčÅ.

┬Ę ąĢčüą╗ąĖ ąŠą┐čåąĖčÅ CONFIG_ESP_SYSTEM_PANIC_REBOOT_DELAY_SECONDS čĆą░ąĘčĆąĄčłąĄąĮą░ (ąŠąĮą░ ąĘą░ą┐čĆąĄčēąĄąĮą░ ą┐ąŠ čāą╝ąŠą╗čćą░ąĮąĖčÄ) ąĖ čāčüčéą░ąĮąŠą▓ą╗ąĄąĮą░ ą▓ ąĘąĮą░č湥ąĮąĖąĄ ą▒ąŠą╗čīčłąĄ 0, č鹊 panic handler ąĘą░ą┤ąĄčƹȹĖčé ą┐ąĄčĆąĄąĘą░ą│čĆčāąĘą║čā ąĮą░ čāą║ą░ąĘą░ąĮąĮąŠąĄ ą║ąŠą╗ąĖč湥čüčéą▓ąŠ čüąĄą║čāąĮą┤. ąŁč鹊 ą╝ąŠąČąĄčé ą┐ąŠą╝ąŠčćčī, ąĄčüą╗ąĖ ąĖąĮčüčéčĆčāą╝ąĄąĮčéą░čĆąĖą╣, ąĖčüą┐ąŠą╗čīąĘčāąĄą╝čŗą╣ ą┤ą╗čÅ ą╝ąŠąĮąĖč鹊čĆąĖąĮą│ą░ ą┐ąŠčüą╗ąĄą┤ąŠą▓ą░č鹥ą╗čīąĮąŠą│ąŠ ą▓čŗą▓ąŠą┤ą░, ąĮąĄ ą┐čĆąĄą┤ąŠčüčéą░ą▓ą╗čÅąĄčé ą▓ąŠąĘą╝ąŠąČąĮąŠčüčéąĖ ąŠčüčéą░ąĮąŠą▓ąĖčéčī ąĖ ą┐čĆąŠą░ąĮą░ą╗ąĖąĘąĖčĆąŠą▓ą░čéčī ą▓čŗą▓ąŠą┤. ą¤ąŠčüą╗ąĄ čāą║ą░ąĘą░ąĮąĮąŠą╣ ąĘą░ą┤ąĄčƹȹ║ąĖ ą┐čĆąŠąĖąĘąŠą╣ą┤ąĄčé reboot čāčüčéčĆąŠą╣čüčéą▓ą░, reset reason čüąŠčģčĆą░ąĮčÅąĄčéčüčÅ.

ąĪą╗ąĄą┤čāčÄčēą░čÅ ą┤ąĖą░ą│čĆą░ą╝ą╝ą░ ąĖą╗ą╗čÄčüčéčĆąĖčĆčāąĄčé ą┐ąŠą▓ąĄą┤ąĄąĮąĖąĄ panic handler:

[ąöą░ą╝ą┐ čĆąĄą│ąĖčüčéčĆąŠą▓ ąĖ Backtrace]

ąĢčüą╗ąĖ č鹊ą╗čīą║ąŠ ąĮąĄ čĆą░ąĘčĆąĄčłąĄąĮą░ ąŠą┐čåąĖčÅ CONFIG_ESP_SYSTEM_PANIC_SILENT_REBOOT, ą║ąŠą┤ panic handler ąĮą░ą┐ąĄčćą░čéą░ąĄčé ą▓ ą║ąŠąĮčüąŠą╗čī ąĘąĮą░č湥ąĮąĖčÅ ąĮąĄą║ąŠč鹊čĆčŗčģ čĆąĄą│ąĖčüčéčĆąŠą▓ CPU (register dump) ąĖ ąŠą▒čĆą░čéąĮčāčÄ čéčĆą░čüčüąĖčĆąŠą▓ą║čā ą▓čŗąĘąŠą▓ąŠą▓ (backtrace):

Core 0 register dump:

MEPC : 0x420048b4 RA : 0x420048b4 SP : 0x3fc8f2f0 GP : 0x3fc8a600

TP : 0x3fc8a2ac T0 : 0x40057fa6 T1 : 0x0000000f T2 : 0x00000000

S0/FP : 0x00000000 S1 : 0x00000000 A0 : 0x00000001 A1 : 0x00000001

A2 : 0x00000064 A3 : 0x00000004 A4 : 0x00000001 A5 : 0x00000000

A6 : 0x42001fd6 A7 : 0x00000000 S2 : 0x00000000 S3 : 0x00000000

S4 : 0x00000000 S5 : 0x00000000 S6 : 0x00000000 S7 : 0x00000000

S8 : 0x00000000 S9 : 0x00000000 S10 : 0x00000000 S11 : 0x00000000

T3 : 0x00000000 T4 : 0x00000000 T5 : 0x00000000 T6 : 0x00000000

MSTATUS : 0x00001881 MTVEC : 0x40380001 MCAUSE : 0x00000007 MTVAL : 0x00000000

MHARTID : 0x00000000

ą¤ąĄčćą░čéą░ąĄą╝čŗąĄ ąĘąĮą░č湥ąĮąĖčÅ čĆąĄą│ąĖčüčéčĆąŠą▓ ąĘą░čģą▓ą░č湥ąĮčŗ ą▓ ą╝ąŠą╝ąĄąĮčé ąĖčüą║ą╗čÄč湥ąĮąĖčÅ (exception frame), čé. ąĄ. ą║ąŠą│ą┤ą░ ą┐čĆąŠąĖąĘąŠčłą╗ą░ ąŠčłąĖą▒ą║ą░ CPU exception ąĖą╗ąĖ ą┤čĆčāą│ą░čÅ čäą░čéą░ą╗čīąĮą░čÅ ąŠčłąĖą▒ą║ą░.

ąöą░ą╝ą┐ čĆąĄą│ąĖčüčéčĆąŠą▓ ąĮąĄ ą┐ąĄčćą░čéą░ąĄčéčüčÅ, ąĄčüą╗ąĖ ą▒čŗą╗ ą▓čŗą┐ąŠą╗ąĮąĄąĮ panic handler ą║ą░ą║ čĆąĄąĘčāą╗čīčéą░čé ą▓čŗąĘąŠą▓ą░ abort().

ąĢčüą╗ąĖ ąĖčüą┐ąŠą╗čīąĘčāąĄčéčüčÅ IDF Monitor (ą║ąŠą╝ą░ąĮą┤ą░ idf.py monitor [2]), č鹊 Program Counter ą▒čāą┤ąĄčé ą┐čĆąĄąŠą▒čĆą░ąĘąŠą▓ą░ąĮ ą▓ ą┐ąŠąĮčÅčéąĮąŠąĄ ą╝ąĄčüč鹊 ą║ąŠą┤ą░ (ąĖą╝čÅ čäčāąĮą║čåąĖąĖ, ąĖą╝čÅ čäą░ą╣ą╗ą░ ąĖ ąĮąŠą╝ąĄčĆ čüčéčĆąŠą║ąĖ), ąĖ ą▓čŗą▓ąŠą┤ ą▒čāą┤ąĄčé čü ą┤ąŠą┐ąŠą╗ąĮąĖč鹥ą╗čīąĮčŗą╝ąĖ čüčéčĆąŠą║ą░ą╝ąĖ:

Core 0 register dump:

MEPC : 0x420048b4 RA : 0x420048b4 SP : 0x3fc8f2f0 GP : 0x3fc8a600

0x420048b4: app_main at /Users/user/esp/example/main/hello_world_main.c:20

0x420048b4: app_main at /Users/user/esp/example/main/hello_world_main.c:20

TP : 0x3fc8a2ac T0 : 0x40057fa6 T1 : 0x0000000f T2 : 0x00000000

S0/FP : 0x00000000 S1 : 0x00000000 A0 : 0x00000001 A1 : 0x00000001

A2 : 0x00000064 A3 : 0x00000004 A4 : 0x00000001 A5 : 0x00000000

A6 : 0x42001fd6 A7 : 0x00000000 S2 : 0x00000000 S3 : 0x00000000

0x42001fd6: uart_write at /Users/user/esp/esp-idf/components/vfs/vfs_uart.c:201

S4 : 0x00000000 S5 : 0x00000000 S6 : 0x00000000 S7 : 0x00000000

S8 : 0x00000000 S9 : 0x00000000 S10 : 0x00000000 S11 : 0x00000000

T3 : 0x00000000 T4 : 0x00000000 T5 : 0x00000000 T6 : 0x00000000

MSTATUS : 0x00001881 MTVEC : 0x40380001 MCAUSE : 0x00000007 MTVAL : 0x00000000

MHARTID : 0x00000000

ąÜčĆąŠą╝ąĄ č鹊ą│ąŠ, IDF Monitor čéą░ą║ąČąĄ ą╝ąŠąČąĄčé ą│ąĄąĮąĄčĆąĖčĆąŠą▓ą░čéčī ąĖ ą┐ąĄčćą░čéą░čéčī ąŠą▒čĆą░čéąĮčāčÄ čéčĆą░čüčüąĖčĆąŠą▓ą║čā ą▓čŗąĘąŠą▓ąŠą▓ (backtrace) ą▒ą╗ą░ą│ąŠą┤ą░čĆčÅ čüąŠą┤ąĄčƹȹĖą╝ąŠą╝čā ą┤ą░ą╝ą┐ą░ čüč鹥ą║ą░ (stack dump), ą┐čĆąĄą┤ąŠčüčéą░ą▓ą╗ąĄąĮąĮąŠą│ąŠ ą┐ą╗ą░č鹊ą╣ ą▓ panic handler. ąŁč鹊čé ą▓čŗą▓ąŠą┤ ą╝ąŠąČąĄčé ą▓čŗą│ą╗čÅą┤ąĄčéčī čüą╗ąĄą┤čāčÄčēąĖą╝ ąŠą▒čĆą░ąĘąŠą╝:

Backtrace:

0x42006686 in bar (ptr=ptr@entry=0x0) at ../main/hello_world_main.c:18

18 *ptr = 0x42424242;

#0 0x42006686 in bar (ptr=ptr@entry=0x0) at ../main/hello_world_main.c:18

#1 0x42006692 in foo () at ../main/hello_world_main.c:22

#2 0x420066ac in app_main () at ../main/hello_world_main.c:28

#3 0x42015ece in main_task (args=< optimized out>) at /Users/user/esp/components/freertos/port/port_common.c:142

#4 0x403859b8 in vPortEnterCritical () at /Users/user/esp/components/freertos/port/riscv/port.c:130

#5 0x00000000 in ?? ()

Backtrace stopped: frame did not save the PC

ąźąŠčéčÅ ą┐ąŠą║ą░ąĘą░ąĮąĮą░čÅ ą▓čŗčłąĄ čéčĆą░čüčüąĖčĆąŠą▓ą║ą░ ąŠč湥ąĮčī ą┐ąŠą╗ąĄąĘąĮą░, ąŠąĮą░ čéčĆąĄą▒čāąĄčé ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖčÅ IDF Monitor. ą¦č鹊ą▒čŗ ą│ąĄąĮąĄčĆąĖčĆąŠą▓ą░čéčī ąĖ ą┐ąĄčćą░čéą░čéčī backtrace ą┐čĆąĖ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖąĖ ą┤čĆčāą│ąŠą╣ ą┐čĆąŠą│čĆą░ą╝ą╝čŗ ą╝ąŠąĮąĖč鹊čĆą░ (ąĮą░ą┐čĆąĖą╝ąĄčĆ putty), ą╝ąŠąČąĮąŠ ą░ą║čéąĖą▓ąĖčĆąŠą▓ą░čéčī ą▓ menuconfig ąŠą┐čåąĖčÄ CONFIG_ESP_SYSTEM_USE_EH_FRAME.

ąŁčéą░ ąŠą┐čåąĖčÅ ą┐ąŠąĘą▓ąŠą╗ąĖčé ą║ąŠą╝ą┐ąĖą╗čÅč鹊čĆčā ą│ąĄąĮąĄčĆąĖčĆąŠą▓ą░čéčī DWARF-ąĖąĮč乊čĆą╝ą░čåąĖčÄ ą┤ą╗čÅ ą║ą░ąČą┤ąŠą╣ čäčāąĮą║čåąĖąĖ ą┐čĆąŠąĄą║čéą░. ąóąŠą│ą┤ą░, ą║ąŠą│ą┤ą░ ą┐čĆąŠąĖąĘąŠą╣ą┤ąĄčé CPU exception, ą║ąŠą┤ panic handler ą▒čāą┤ąĄčé ą┐ą░čĆčüąĖčéčī čŹčéąĖ ą┤ą░ąĮąĮčŗąĄ ąĖ ąŠą┐čĆąĄą┤ąĄą╗čÅčéčī backtrace ąĘą░ą┤ą░čćąĖ (task), ą▓ ą║ąŠč鹊čĆąŠą╣ ą┐čĆąŠąĖąĘąŠčłąĄą╗ čüą▒ąŠą╣. ąÆčŗą▓ąŠą┤ ą▓čŗą│ą╗čÅą┤ąĖčé ą┐čĆąĖą╝ąĄčĆąĮąŠ čéą░ą║:

Backtrace: 0x42009e9a:0x3fc92120 0x42009ea6:0x3fc92120 0x42009ec2:0x3fc92130 0x42024620:0x3fc92150

0x40387d7c:0x3fc92160 0xfffffffe:0x3fc92170

ąŚą┤ąĄčüčī ą▓čŗą▓ąĄą┤ąĄąĮčŗ ą┐ą░čĆčŗ PC:SP, ą┐čĆąĄą┤čüčéą░ą▓ą╗čÅčÄčēąĖąĄ PC (Program Counter) ąĖ SP (Stack Pointer) ą┤ą╗čÅ ą║ą░ąČą┤ąŠą│ąŠ stack frame č鹥ą║čāčēąĄą╣ ąĘą░ą┤ą░čćąĖ.

ą×čüąĮąŠą▓ąĮąŠąĄ ą┤ąŠčüč鹊ąĖąĮčüčéą▓ąŠ ąŠą┐čåąĖąĖ CONFIG_ESP_SYSTEM_USE_EH_FRAME ą▓ č鹊ą╝, čćč鹊 backtrace ą│ąĄąĮąĄčĆąĖčĆčāąĄčéčüčÅ čüą░ą╝ąŠą╣ ą┐ą╗ą░č鹊ą╣ (ą▒ąĄąĘ ąĮąĄąŠą▒čģąŠą┤ąĖą╝ąŠčüčéąĖ ą┐čĆąĖą╝ąĄąĮąĄąĮąĖčÅ IDF Monitor). ą×ą┤ąĮą░ą║ąŠ ąĮąĄą┤ąŠčüčéą░č鹊ą║ ąŠą┐čåąĖąĖ ą▓ č鹊ą╝, čćč鹊 ąŠąĮą░ čāą▓ąĄą╗ąĖčćąĖčé čĆą░ąĘą╝ąĄčĆ čüą║ąŠą╝ą┐ąĖą╗ąĖčĆąŠą▓ą░ąĮąĮąŠą│ąŠ ą▒ąĖąĮą░čĆąĮąĖą║ą░ (ąŠčé 20% ą┤ąŠ 100%). ąÜčĆąŠą╝ąĄ č鹊ą│ąŠ, čŹčéą░ ąŠą┐čåąĖčÅ ą┐čĆąĖą▓ąĄą┤ąĄčé ą║ ą┐ąŠą┤ą║ą╗čÄč湥ąĮąĖčÄ ąŠčéą╗ą░ą┤ąŠčćąĮąŠą╣ ąĖąĮč乊čĆą╝ą░čåąĖąĖ ą▓ čüą║ąŠą╝ą┐ąĖą╗ąĖčĆąŠą▓ą░ąĮąĮčŗą╣ ą▒ąĖąĮą░čĆąĮąĖą║. ą¤ąŠčŹč鹊ą╝čā ą┐čĆąĖ ą▓čŗą┐čāčüą║ąĄ ą║ąŠąĮąĄčćąĮąŠą│ąŠ ą┐čĆąŠą┤čāą║čéą░ čüą╗ąĄą┤čāąĄčé ąĘą░ą┐čĆąĄčéąĖčéčī čŹčéčā ąŠą┐čåąĖčÄ ą▓ čüą▒ąŠčĆą║ąĄ.

ą¦č鹊ą▒čŗ ąĮą░ą╣čéąĖ ą╝ąĄčüč鹊, ą│ą┤ąĄ ą┐čĆąŠąĖąĘąŠčłą╗ą░ čäą░čéą░ą╗čīąĮą░čÅ ąŠčłąĖą▒ą║ą░, ą┐čĆąŠčüą╝ąŠčéčĆąĖč鹥 čüčéčĆąŠą║ąĖ ą┐ąŠčüą╗ąĄ "Backtrace". ą£ąĄčüč鹊 čäą░čéą░ą╗čīąĮąŠą╣ ąŠčłąĖą▒ą║ąĖ ą▒čāą┤ąĄčé ą▓ ą▓ąĄčĆčģąĮąĄą╣ čüčéčĆąŠą║ąĄ, ąĖ ą┐ąŠčüą╗ąĄą┤čāčÄčēąĖąĄ čüčéčĆąŠą║ąĖ ą┐ąŠą║ą░ąČčāčé čüč鹥ą║ ąĖčüč鹊čĆąĖąĖ ą▓čŗąĘąŠą▓ąŠą▓ (call stack).

[GDB Stub]

ąĢčüą╗ąĖ čĆą░ąĘčĆąĄčłąĄąĮą░ ąŠą┐čåąĖčÅ CONFIG_ESP_SYSTEM_PANIC_GDBSTUB, č鹊 panic handler ąĮąĄ ą▒čāą┤ąĄčé čüą▒čĆą░čüčŗą▓ą░čéčī čćąĖą┐ ą┐čĆąĖ ą▓ąŠąĘąĮąĖą║ąĮąŠą▓ąĄąĮąĖąĖ čäą░čéą░ą╗čīąĮąŠą╣ ąŠčłąĖą▒ą║ąĖ. ąÆą╝ąĄčüč鹊 čŹč鹊ą│ąŠ ą▒čāą┤ąĄčé ąĘą░ą┐čāčēąĄąĮ čüąĄčĆą▓ąĄčĆ čüąĄč鹥ą▓ąŠą│ąŠ ą┐čĆąŠč鹊ą║ąŠą╗ą░ ąŠčéą╗ą░ą┤ą║ąĖ (GDB remote protocol server), ą║ąŠč鹊čĆčŗą╣ ą┐čĆąĖąĮčÅč鹊 ąĮą░ąĘčŗą▓ą░čéčī GDB Stub. ąÜąŠą│ą┤ą░ čŹč鹊 ą┐čĆąŠąĖąĘąŠčłą╗ąŠ, 菹║ąĘąĄą╝ą┐ą╗čÅčĆ GDB, čĆą░ą▒ąŠčéą░čÄčēąĖą╣ ąĮą░ ą║ąŠą╝ą┐čīčÄč鹥čĆąĄ čģąŠčüčéą░ ąŠčéą╗ą░ą┤ą║ąĖ, ą╝ąŠąČąĄčé ą▒čŗčéčī ąĖąĮčüčéčĆčāą║čéąĖčĆąŠą▓ą░ąĮ ą┤ą╗čÅ ą┐ąŠą┤ą║ą╗čÄč湥ąĮąĖčÅ ą║ ą┐ąŠčĆčéčā UART čćąĖą┐ą░ ESP32-C3.

ąĢčüą╗ąĖ ąĖčüą┐ąŠą╗čīąĘčāąĄčéčüčÅ IDF Monitor, č鹊 GDB ąĘą░ą┐čāčüčéąĖčéčüčÅ ą░ą▓č鹊ą╝ą░čéąĖč湥čüą║ąĖ, ą║ąŠą│ą┤ą░ ą▓ ą▓čŗą▓ąŠą┤ąĄ UART ąŠą▒ąĮą░čĆčāąČąĖčéčüčÅ ą┐čĆąĖą│ą╗ą░čłąĄąĮąĖąĄ ąŠčéą╗ą░ą┤čćąĖą║ą░ (GDB Stub prompt). ąŁč鹊čé ą▓čŗą▓ąŠą┤ ą▓čŗą│ą╗čÅą┤ąĖčé čüą╗ąĄą┤čāčÄčēąĖą╝ ąŠą▒čĆą░ąĘąŠą╝:

Entering gdb stub now.

$T0b#e6GNU gdb (crosstool-NG crosstool-ng-1.22.0-80-gff1f415) 7.10

Copyright (C) 2015 Free Software Foundation, Inc.

License GPLv3+: GNU GPL version 3 or later < http://gnu.org/licenses/gpl.html>

This is free software: you are free to change and redistribute it.

There is NO WARRANTY, to the extent permitted by law. Type "show copying"

and "show warranty" for details.

This GDB was configured as "--host=x86_64-build_apple-darwin16.3.0 --target=riscv32-esp-elf".

Type "show configuration" for configuration details.

For bug reporting instructions, please see:

< http://www.gnu.org/software/gdb/bugs/>.

Find the GDB manual and other documentation resources online at:

< http://www.gnu.org/software/gdb/documentation/>.

For help, type "help".

Type "apropos word" to search for commands related to "word"...

Reading symbols from /Users/user/esp/example/build/example.elf...done.

Remote debugging using /dev/cu.usbserial-31301

0x400e1b41 in app_main ()

at /Users/user/esp/example/main/main.cpp:36

36 *((int*) 0) = 0;

(gdb)

GDB prompt ą╝ąŠąČąĄčé ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░čéčīčüčÅ ą┤ą╗čÅ ąĖąĮčüą┐ąĄą║čåąĖąĖ čĆąĄą│ąĖčüčéčĆąŠą▓ CPU, ą╗ąŠą║ą░ą╗čīąĮčŗčģ ąĖ čüčéą░čéąĖč湥čüą║ąĖčģ ą┐ąĄčĆąĄą╝ąĄąĮąĮčŗčģ, ą░ čéą░ą║ąČąĄ ą┐čĆąŠąĖąĘą▓ąŠą╗čīąĮčŗčģ ąŠą▒ą╗ą░čüč鹥ą╣ ą┐ą░ą╝čÅčéąĖ. ąŚą┤ąĄčüčī ąĮąĄą╗čīąĘčÅ čāčüčéą░ąĮąŠą▓ąĖčéčī č鹊čćą║ąĖ ąŠčüčéą░ąĮąŠą▓ą░ (breakpoint), ą╝ąĄąĮčÅčéčī PC ąĖą╗ąĖ ą┐čĆąŠą┤ąŠą╗ąČąĖčéčī ą▓čŗą┐ąŠą╗ąĮąĄąĮąĖąĄ. ą¦č鹊ą▒čŗ čüą▒čĆąŠčüąĖčéčī ą┐čĆąŠą│čĆą░ą╝ą╝čā ą▓čŗą╣ą┤ąĖč鹥 ąĖąĘ GDB ąĖ ą▓čŗą┐ąŠą╗ąĮąĖč鹥 ą▓ąĮąĄčłąĮąĖą╣ čüą▒čĆąŠčü: ą║ą╗ą░ą▓ąĖčłą░ą╝ąĖ Ctrl+T Ctrl+R ą▓ IDF Monitor [2], ąĖą╗ąĖ ą▓ąĮąĄčłąĮąĄą╣ ą║ąĮąŠą┐ą║ąŠą╣ ąĮą░ ąŠčéą╗ą░ąČąĖą▓ą░ąĄą╝ąŠą╣ ą┐ą╗ą░č鹥 (ą┐ąŠą┤ą░č湥ą╣ ąĖą╝ą┐čāą╗čīčüą░ ą╗ąŠą│. 0 ąĮą░ ą▓čŗą▓ąŠą┤ CHIP_EN, ą▓čŗą▓ąŠą┤ 7 ą║ąŠčĆą┐čāčüą░ čćąĖą┐ą░ ESP32-C3).

[RTC Watchdog Timeout]

ąĪč鹊čĆąŠąČąĄą▓ąŠą╣ čéą░ą╣ą╝ąĄčĆ RTC (RTC watchdog) ąĖčüą┐ąŠą╗čīąĘčāąĄčéčüčÅ ą▓ ą║ąŠą┤ąĄ startup ą┤ą╗čÅ ąĘą░ą┐čāčüą║ą░ ąŠčéčüą╗ąĄąČąĖą▓ą░ąĮąĖčÅ ą┤ąŠą┐čāčüčéąĖą╝ąŠą│ąŠ ą▓čĆąĄą╝ąĄąĮąĖ ą▓čŗą┐ąŠą╗ąĮąĄąĮąĖčÅ ą║ąŠą┤ą░, čćč鹊 čéą░ą║ąČąĄ ą┐ąŠą╝ąŠą│ą░ąĄčé ąĖąĘą▒ą░ą▓ąĖčéčīčüčÅ ąŠčé ąĘą░ą▓ąĖčüą░ąĮąĖą╣, ą▓čŗąĘą▓ą░ąĮąĮčŗčģ ąĮąĄčüčéą░ą▒ąĖą╗čīąĮčŗą╝ ą┐ąĖčéą░ąĮąĖąĄą╝. ąŁčéą░ čäąĖčćą░ čĆą░ąĘčĆąĄčłąĄąĮą░ ą┐ąŠ čāą╝ąŠą╗čćą░ąĮąĖčÄ (čüą╝. CONFIG_BOOTLOADER_WDT_ENABLE). ąĢčüą╗ąĖ ą┐čĆąĄą▓čŗčłąĄąĮąŠ ą┤ąŠą┐čāčüčéąĖą╝ąŠąĄ ą▓čĆąĄą╝čÅ ą▓čŗą┐ąŠą╗ąĮąĄąĮąĖčÅ ą║ą░ą║ąŠą│ąŠ-ą╗ąĖą▒ąŠ čāčćą░čüčéą║ą░ ą║ąŠą┤ą░ (ąĘą░ą┤ą░ąĄčéčüčÅ ąŠą┐čåąĖąĄą╣ CONFIG_BOOTLOADER_WDT_TIME_MS), č鹊 RTC watchdog ą┐ąĄčĆąĄąĘą░ą┐čāčüčéąĖčé čüąĖčüč鹥ą╝čā. ąÆ čŹč鹊ą╝ čüą╗čāčćą░ąĄ ROM bootloader ąĮą░ą┐ąĄčćą░čéą░ąĄčé čüąŠąŠą▒čēąĄąĮąĖąĄ, čāą║ą░ąĘčŗą▓ą░čÄčēąĄąĄ ąĮą░ ą┐ąĄčĆąĄąĘą░ą│čĆčāąĘą║čā ąĖąĘ-ąĘą░ čéą░ą╣ą╝ą░čāčéą░ čüč鹊čĆąŠąČąĄą▓ąŠą│ąŠ čéą░ą╣ą╝ąĄčĆą░ RTC (RTC Watchdog Timeout reason).

rst:0x10 (RTCWDT_RTC_RST)

RTC watchdog ąŠčéčüą╗ąĄąČąĖą▓ą░ąĄčé ą▓čĆąĄą╝čÅ ą▓čŗą┐ąŠą╗ąĮąĄąĮąĖčÅ ą║ąŠą┤ą░ ąĘą░ą│čĆčāąĘčćąĖą║ą░ ą┐ąĄčĆą▓ąŠą╣ čüčéą░ą┤ąĖąĖ (first stage bootloader ąĖą╗ąĖ ROM bootloader) ą┤ąŠ ą╝ąŠą╝ąĄąĮčéą░ ąĘą░ą┐čāčüą║ą░ ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÅ (application startup). ąŁč鹊 ąĖąĘąĮą░čćą░ą╗čīąĮąŠ čāčüčéą░ąĮąŠą▓ą╗ąĄąĮąŠ ą▓ ROM bootloader, ąĘą░č鹥ą╝ ą║ąŠąĮčäąĖą│čāčĆąĖčĆčāąĄčéčüčÅ ą▓ bootloader ąŠą┐čåąĖąĄą╣ CONFIG_BOOTLOADER_WDT_TIME_MS (ą┐ąŠ čāą╝ąŠą╗čćą░ąĮąĖčÄ 9000 ą╝čü). ąÆąŠ ą▓čĆąĄą╝čÅ čüčéą░ą┤ąĖąĖ ąĖąĮąĖčåąĖą░ą╗ąĖąĘą░čåąĖąĖ ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÅ čŹč鹊 ą┐ąĄčĆąĄą║ąŠąĮčäąĖą│čāčĆąĖčĆčāąĄčéčüčÅ, ą┐ąŠč鹊ą╝čā čćč鹊 ą╝ąŠąČąĄčé ą┐ąŠą╝ąĄąĮčÅčéčīčüčÅ ąĖčüč鹊čćąĮąĖą║ ąĮąĖąĘą║ąŠą╣ čćą░čüč鹊čéčŗ čéą░ą║čéąĖčĆąŠą▓ą░ąĮąĖčÅ (source slow clock), ąĖ ą▓ ą║ąŠąĮčåąĄ ąĘą░ą┐čĆąĄčēąĄąĮąŠ čüčĆą░ąĘčā ą┐ąĄčĆąĄą┤ ą▓čŗąĘąŠą▓ąŠą╝ app_main(). ąŚą┤ąĄčüčī ąĖą╝ąĄąĄčéčüčÅ ąŠą┐čåąĖčÅ CONFIG_BOOTLOADER_WDT_DISABLE_IN_USER_CODE, ą║ąŠč鹊čĆą░čÅ ą┐čĆąĄą┤ąŠčéą▓čĆą░čēą░ąĄčé ąĘą░ą┐čĆąĄčé RTC watchdog ą┐ąĄčĆąĄą┤ ą▓čģąŠą┤ąŠą╝ ą▓ app_main. ąÆą╝ąĄčüč鹊 čŹč鹊ą│ąŠ RTC watchdog ąŠčüčéą░ąĄčéčüčÅ ą░ą║čéąĖą▓ąĮčŗą╝, ąĖ ą┤ąŠą╗ąČąĄąĮ ą▒čŗčéčī ą┐ąĄčĆąĖąŠą┤ąĖč湥čüą║ąĖ ąŠą▒ąĮčāą╗čÅčéčīčüčÅ ą▓ ą║ąŠą┤ąĄ ą▓ą░čłąĄą│ąŠ ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÅ.

[Guru Meditation Errors]

ąÆ čŹč鹊ą╣ čüąĄą║čåąĖąĖ ąŠą▒čŖčÅčüąĮčÅąĄčéčüčÅ čüą╝čŗčüą╗ čĆą░ąĘą╗ąĖčćąĮčŗčģ čüą╗čāčćą░ąĄą▓ ąŠčłąĖą▒ąŠą║, ą┐ąĄčćą░čéą░ąĄą╝čŗčģ ą▓ ą║čĆčāą│ą╗čŗčģ čüą║ąŠą▒ą║ą░čģ čüąŠąŠą▒čēąĄąĮąĖčÅ ą┐ą░ąĮąĖą║ąĖ "Guru Meditation Error".

ą¤čĆąĖą╝ąĄčćą░ąĮąĖąĄ: čüą╝. čüčéą░čéčīčÄ ąÆąĖą║ąĖą┐ąĄą┤ąĖąĖ [3], ąŠą▒čŖčÅčüąĮčÅčÄčēčāčÄ ą┐čĆąŠąĖčüčģąŠąČą┤ąĄąĮąĖąĄ čüčéčĆą░ąĮąĮąŠą│ąŠ č鹥čĆą╝ąĖąĮą░ "Guru Meditation".

Illegal instruction. ąŁč鹊 ąĖčüą║ą╗čÄč湥ąĮąĖąĄ ą┐čĆąŠčåąĄčüčüąŠčĆą░ (CPU exception) ą┐ąŠą║ą░ąĘčŗą▓ą░ąĄčé, čćč鹊 ą▒čŗą╗ą░ ą▓čŗą┐ąŠą╗ąĮąĄąĮą░ ąĮąĄą┤ąŠą┐čāčüčéąĖą╝ą░čÅ ąĖąĮčüčéčĆčāą║čåąĖčÅ. ą×čüąĮąŠą▓ąĮčŗąĄ ą┐čĆąĖčćąĖąĮčŗ čŹč鹊ą╣ ąŠčłąĖą▒ą║ąĖ čüą╗ąĄą┤čāčÄčēąĖąĄ:

┬Ę ą¤čĆąŠąĖąĘąŠčłąĄą╗ ą▓ąŠąĘą▓čĆą░čé ąĖąĘ čäčāąĮą║čåąĖąĖ ąĘą░ą┤ą░čćąĖ FreeRTOS (task function). ąÆąŠ FreeRTOS, ąĄčüą╗ąĖ čäčāąĮą║čåąĖčÅ ąĘą░ą┤ą░čćąĖ ą┤ąŠą╗ąČąĮą░ ą▒čŗčéčī ąĘą░ą▓ąĄčĆčłąĄąĮą░, ąŠąĮą░ ą┤ąŠą╗ąČąĮą░ ą▓čŗąĘą▓ą░čéčī vTaskDelete(NULL) ąĖ čāą┤ą░ą╗ąĖčéčī čüą░ą╝čā čüąĄą▒čÅ ą▓ą╝ąĄčüč鹊 ą▓čŗčģąŠą┤ą░ ąĖąĘ č鹥ą╗ą░ čäčāąĮą║čåąĖąĖ ąĘą░ą┤ą░čćąĖ.

┬Ę ąĪą▒ąŠą╣ čćč鹥ąĮąĖčÅ čüą╗ąĄą┤čāčÄčēąĄą╣ ąĖąĮčüčéčĆčāą║čåąĖąĖ ąĖąĘ SPI flash. ąŁč鹊 ąŠą▒čŗčćąĮąŠ ą┐čĆąŠąĖčüčģąŠą┤ąĖčé, ąĄčüą╗ąĖ:

- ą¤čĆąĖą╗ąŠąČąĄąĮąĖąĄ ą┐ąĄčĆąĄą║ąŠąĮčäąĖą│čāčĆąĖčĆąŠą▓ą░ą╗ąŠ ąĮąŠąČą║ąĖ SPI flash ą┤ą╗čÅ ą┤čĆčāą│ąŠą╣ čäčāąĮą║čåąĖąĖ (GPIO, UART, ąĖ čé. ą┤.). ą¤čĆąŠą║ąŠąĮčüčāą╗čīčéąĖčĆčāą╣č鹥čüčī čü čĆąĄą║ąŠą╝ąĄąĮą┤ą░čåąĖčÅą╝ąĖ ą┐ąŠ čĆą░ąĘčĆą░ą▒ąŠčéą║ąĄ (Hardware Design Guidelines) ąĖ ą┤ą░čéą░čłąĖč鹊ą╝ ąĮą░ ąĖčüą┐ąŠą╗čīąĘčāąĄą╝čŗą╣ ą╝ąĖą║čĆąŠą║ąŠąĮčéčĆąŠą╗ą╗ąĄčĆ ąĖą╗ąĖ ąĄą│ąŠ ą╝ąŠą┤čāą╗čī ą┤ą╗čÅ ą┐ąŠą╗čāč湥ąĮąĖčÅ ą┐ąŠą┤čĆąŠą▒ąĮąŠą│ąŠ ąŠą┐ąĖčüą░ąĮąĖčÅ ą▓čŗą▓ąŠą┤ąŠą▓ ą┤ą╗čÅ ą┐ąŠą┤ą║ą╗čÄč湥ąĮąĖčÅ čćąĖą┐ąŠą▓ SPI flash.

- ąÜ ą▓čŗą▓ąŠą┤ą░ą╝ SPI flash čüą╗čāčćą░ą╣ąĮąŠ ą┐ąŠą┤ą║ą╗čÄčćąĖą╗ąŠčüčī ą▓ąĮąĄčłąĮąĄąĄ čāčüčéčĆąŠą╣čüčéą▓ąŠ ąĖ ą┐ąŠą▓ą╗ąĖčÅą╗ąŠ ąĮą░ ą┐čĆąŠčåąĄčüčü ąŠą▒ą╝ąĄąĮą░ ą╝ąĄąČą┤čā ESP32-C3 ąĖ SPI flash.

┬Ę ąÆ ą║ąŠą┤ąĄ C++, ąĄčüą╗ąĖ ą┐čĆąŠąĖąĘąŠčłąĄą╗ ą▓čŗčģąŠą┤ ąĖąĘ non-void čäčāąĮą║čåąĖąĖ ą▒ąĄąĘ ą▓ąŠąĘą▓čĆą░čéą░ ąĘąĮą░č湥ąĮąĖčÅ, č鹊 čŹč鹊 čüčćąĖčéą░ąĄčéčüčÅ ąĮąĄąŠą┐čĆąĄą┤ąĄą╗ąĄąĮąĮčŗą╝ ą┐ąŠą▓ąĄą┤ąĄąĮąĖąĄą╝ ą┐čĆąŠą│čĆą░ą╝ą╝čŗ (undefined behavior). ąÜąŠą│ą┤ą░ ą▓ ą┐čĆąŠą│čĆą░ą╝ą╝ąĄ čĆą░ąĘčĆąĄčłąĄąĮčŗ ąŠą┐čéąĖą╝ąĖąĘą░čåąĖąĖ, ą║ąŠą╝ą┐ąĖą╗čÅč鹊čĆ ą▒čāą┤ąĄčé čćą░čüč鹊 ąŠą┐čāčüą║ą░čéčī 菹┐ąĖą╗ąŠą│ ą▓ čéą░ą║ąĖčģ čäčāąĮą║čåąĖčÅčģ. ą¦ą░čēąĄ ą▓čüąĄą│ąŠ čŹč鹊 čÅą▓ą╗čÅąĄčéčüčÅ ą┐čĆąĖčćąĖąĮąŠą╣ ąĖčüą║ą╗čÄč湥ąĮąĖčÅ "Illegal instruction". ą¤ąŠ čāą╝ąŠą╗čćą░ąĮąĖčÄ čüąĖčüč鹥ą╝ą░ čüą▒ąŠčĆą║ąĖ ESP-IDF čĆą░ąĘčĆąĄčłą░ąĄčé -Werror=return-type, čćč鹊 ąŠąĘąĮą░čćą░ąĄčé, čćč鹊 ąŠą┐čāčēąĄąĮąĮčŗąĄ ąŠą┐ąĄčĆą░č鹊čĆčŗ return ąŠą▒čĆą░ą▒ą░čéčŗą▓ą░čÄčéčüčÅ ą║ą░ą║ ąŠčłąĖą▒ą║ą░ ą║ąŠą╝ą┐ąĖą╗čÅčåąĖąĖ. ą×ą┤ąĮą░ą║ąŠ ąĄčüą╗ąĖ ą┐čĆąŠąĄą║čé ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÅ ąĘą░ą┐čĆąĄčēą░ąĄčé ą┐čĆąĄą┤čāą┐čĆąĄąČą┤ąĄąĮąĖčÅ ą║ąŠą╝ą┐ąĖą╗čÅč鹊čĆą░, č鹊 čŹčéą░ ą┐čĆąŠą▒ą╗ąĄą╝ą░ ąĮąĄ ą▒čāą┤ąĄčé ąŠą▒ąĮą░čĆčāąČąĄąĮą░, ąĖ ą▓ąŠ ą▓čĆąĄą╝čÅ ą▓čŗą┐ąŠą╗ąĮąĄąĮąĖčÅ ą║ąŠą┤ą░ ą┐čĆąŠąĖąĘąŠą╣ą┤ąĄčé Illegal instruction exception.

ąÆą░ąČąĮąŠąĄ ąĘą░ą╝ąĄčćą░ąĮąĖąĄ ą┐ąŠ ą┐ąŠą▓ąŠą┤čā vTaskDelete(NULL): čŹč鹊čé ą▓čŗąĘąŠą▓ ą┐čĆąĖą╝ąĄąĮčÅąĄčéčüčÅ ą┤ą╗čÅ č鹊ą│ąŠ, čćč鹊ą▒čŗ ąĘą░ą┤ą░čćą░ ą╝ąŠą│ą╗ą░ čāą┤ą░ą╗ąĖčéčī čüą░ą╝čā čüąĄą▒čÅ, ąĖ ąŠąĮ ąŠą▒čÅąĘą░č鹥ą╗čīąĮąŠ ą┤ąŠą╗ąČąĄąĮ čüč鹊čÅčéčī ą▓ ą║ąŠąĮčåąĄ č鹥ą╗ą░ čäčāąĮą║čåąĖąĖ ąĘą░ą┤ą░čćąĖ. ąĢčüą╗ąĖ čŹč鹊 čāčüą╗ąŠą▓ąĖąĄ ąĮąĄ ą▓čŗą┐ąŠą╗ąĮąĖčéčī, č鹊 čüąŠčüč鹊čÅąĮąĖąĄ ąĘą░ą┤ą░čćąĖ ąĮą░ą▓čüąĄą│ą┤ą░ ąŠčüčéą░ąĮąĄčéčüčÅ eRunning ąĖ ąĮąĄ ą┐ąĄčĆąĄą╣ą┤ąĄčé ą▓ čüąŠčüč鹊čÅąĮąĖąĄ eDeleted.

Instruction address misaligned. ąŁč鹊 CPU exception ą┐ąŠą║ą░ąĘčŗą▓ą░ąĄčé, čćč鹊 ą░ą┤čĆąĄčü ąĖąĮčüčéčĆčāą║čåąĖąĖ ą┤ą╗čÅ ą▓čŗą┐ąŠą╗ąĮąĄąĮąĖčÅ ąĮąĄ ą▓čŗčĆąŠą▓ąĮąĄąĮ ąĮą░ 2 ą▒ą░ą╣čéą░ (ą▒ą░ą╣č鹊ą▓čŗą╣ ą░ą┤čĆąĄčü ąĖąĮčüčéčĆčāą║čåąĖąĖ ąĮąĄ ą┤ąĄą╗ąĖčéčüčÅ ąĮą░čåąĄą╗ąŠ ąĮą░ 2).

Instruction access fault, Load access fault, Store access fault. ąŁč鹊 CPU exception ą┐čĆąŠąĖčüčģąŠą┤ąĖčé, ą║ąŠą│ą┤ą░ ą┐čĆąĖą╗ąŠąČąĄąĮąĖąĄ ą┐čŗčéą░ąĄčéčüčÅ ą▓čŗą┐ąŠą╗ąĮąĖčéčī, ą┐čĆąŠčćąĖčéą░čéčī ąĖą╗ąĖ ąĘą░ą┐ąĖčüą░čéčī ąĮąĄą┤ąŠą┐čāčüčéąĖą╝čŗą╣ čĆąĄą│ąĖąŠąĮ ą┐ą░ą╝čÅčéąĖ. ąÉą┤čĆąĄčü, ą║ąŠč鹊čĆčŗą╣ ą▒čŗą╗ ąĘą░ą┐ąĖčüą░ąĮ ąĖą╗ąĖ ą┐čĆąŠčćąĖčéą░ąĮ, ąĮą░čģąŠą┤ąĖčéčüčÅ ą▓ čĆąĄą│ąĖčüčéčĆąĄ MTVAL ą┤ą░ą╝ą┐ą░ čĆąĄą│ąĖčüčéčĆąŠą▓ čüąŠąŠą▒čēąĄąĮąĖčÅ ą┐ą░ąĮąĖą║ąĖ. ąĢčüą╗ąĖ čŹč鹊čé ą░ą┤čĆąĄčü 0, č鹊 čŹč鹊 ąŠą▒čŗčćąĮąŠ ąŠąĘąĮą░čćą░ąĄčé, ą┐ąŠą┐čŗčéą║čā ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÅ ąŠą▒čĆą░čéąĖčéčīčüčÅ ą┐ąŠ ąĮčāą╗ąĄą▓ąŠą╝čā ą░ą┤čĆąĄčüčā (dereference NULL pointer). ąĢčüą╗ąĖ čéą░ą║ąŠą╣ ą░ą┤čĆąĄčü ą▒ą╗ąĖąĘąŠą║ ą║ 0, č鹊 čŹč鹊 ąŠą▒čŗčćąĮąŠ ąŠąĘąĮą░čćą░ąĄčé, čćč鹊 ą┐čĆąĖą╗ąŠąČąĄąĮąĖąĄ ą┐čŗčéą░ąĄčéčüčÅ ąŠą▒čĆą░čéąĖčéčīčüčÅ ą║ ą┐ąŠą╗čā čüčéčĆčāą║čéčāčĆčŗ, ąĮąŠ čāą║ą░ąĘą░č鹥ą╗čī ąĮą░ čüčéčĆčāą║čéčāčĆčā ą▒čŗą╗ ą┐čĆąĖ čŹč鹊ą╝ NULL. ąĢčüą╗ąĖ ą░ą┤čĆąĄčü ą║ą░ą║ąŠą╣-č鹊 ą┤čĆčāą│ąŠą╣ (ąĖą╝ąĄąĄčé ą╝čāčüąŠčĆąĮąŠąĄ ąĘąĮą░č湥ąĮąĖąĄ, ąĮąĄ ąĮą░čģąŠą┤ąĖčéčüčÅ ą▓ ą┤ąĖą░ą┐ą░ąĘąŠąĮąĄ 0x3fxxxxxx .. 0x6xxxxxxx), č鹊 čŹč鹊 ąŠą▒čŗčćąĮąŠ ąŠąĘąĮą░čćą░ąĄčé, čćč鹊 ąĖčüą┐ąŠą╗čīąĘčāąĄčéčüčÅ čāą║ą░ąĘą░č鹥ą╗čī ą┤ą╗čÅ ą┤ąŠčüčéčāą┐ą░ ą║ ąĮąĄ ąĖąĮąĖčåąĖą░ą╗ąĖąĘąĖčĆąŠą▓ą░ąĮąĮčŗą╝ ą┤ą░ąĮąĮčŗą╝ ąĖą╗ąĖ ą┐ąŠą▓čĆąĄąČą┤ąĄąĮąĮčŗą╝ ą┤ą░ąĮąĮčŗą╝.

Breakpoint. ąŁč鹊 CPU exception ą┐čĆąŠąĖčüčģąŠą┤ąĖčé ą┐čĆąĖ ą▓čŗą┐ąŠą╗ąĮąĄąĮąĖąĖ ąĖąĮčüčéčĆčāą║čåąĖąĖ EBREAK.

Load address misaligned, Store address misaligned. ą¤čĆąĖą╗ąŠąČąĄąĮąĖąĄ ą┐ąŠą┐čŗčéą░ą╗ąŠčüčī ą┐čĆąŠčćąĖčéą░čéčī ąĖą╗ąĖ ąĘą░ą┐ąĖčüą░čéčī ąŠą▒ą╗ą░čüčéčī ą┐ą░ą╝čÅčéąĖ, ąĖ ą▓čŗčĆą░ą▓ąĮąĖą▓ą░ąĮąĖąĄ ą░ą┤čĆąĄčüą░ ąĮąĄ čüąŠąŠčéą▓ąĄčéčüčéą▓čāąĄčé čü čĆą░ąĘą╝ąĄčĆąŠą╝ ąĘą░ą│čĆčāąĘą║ąĖ/čüąŠčģčĆą░ąĮąĄąĮąĖčÅ (load/store). ąØą░ą┐čĆąĖą╝ąĄčĆ, 32-čĆą░ąĘčĆčÅą┤ąĮą░čÅ load ą╝ąŠąČąĄčé ą▒čŗčéčī ą▓čŗą┐ąŠą╗ąĮąĄąĮą░ č鹊ą╗čīą║ąŠ ą┐ąŠ ą░ą┤čĆąĄčüčā, ą▓čŗčĆąŠą▓ąĮąĄąĮąĮąŠą╝čā ąĮą░ 4 ą▒ą░ą╣čéą░, ą░ 16-ą▒ąĖčéąĮą░čÅ load ą╝ąŠąČąĄčé ąŠčüčāčēąĄčüčéą▓ą╗čÅčéčīčüčÅ č鹊ą╗čīą║ąŠ ą┐ąŠ ą▓čŗčĆąŠą▓ąĮąĄąĮąĮąŠą╝čā ąĮą░ 2 ą▒ą░ą╣čéą░ ą░ą┤čĆąĄčüčā.

Interrupt Watchdog Timeout on CPU0/CPU1. ą¤ąŠą║ą░ąĘčŗą▓ą░ąĄčé, čćč鹊 ą┐čĆąŠąĖąĘąŠčłą╗ąŠ ą┐čĆąĄčĆčŗą▓ą░ąĮąĖąĄ čéą░ą╣ą╝ą░čāčéą░ čüč鹊čĆąŠąČąĄą▓ąŠą│ąŠ čéą░ą╣ą╝ąĄčĆą░ (interrupt watchdog timeout). ąöą╗čÅ ą┤ąŠą┐ąŠą╗ąĮąĖč鹥ą╗čīąĮąŠą╣ ąĖąĮč乊čĆą╝ą░čåąĖąĖ čüą╝. ą┤ąŠą║čāą╝ąĄąĮčéą░čåąĖčÄ [4].

Cache error. ąÆ ąĮąĄą║ąŠč鹊čĆčŗčģ čüąĖčéčāą░čåąĖčÅčģ ą▒ąĖą▒ą╗ąĖąŠč鹥ą║ąĖ ESP-IDF ą▒čāą┤čāčé ą▓čĆąĄą╝ąĄąĮąĮąŠ ąĘą░ą┐čĆąĄčēą░čéčī ą┤ąŠčüčéčāą┐ č湥čĆąĄąĘ ą║čŹčł ą║ ą▓ąĮąĄčłąĮąĄą╣ SPI Flash ąĖ SPI RAM. ąØą░ą┐čĆąĖą╝ąĄčĆ čŹč鹊 ą┐čĆąŠąĖąĘąŠą╣ą┤ąĄčé, ą║ąŠą│ą┤ą░ ąĖčüą┐ąŠą╗čīąĘčāąĄčéčüčÅ API-čäčāąĮą║čåąĖčÅ spi_flash ą┤ą╗čÅ ąŠą┐ąĄčĆą░čåąĖą╣ čü čĆąĄą│ąĖąŠąĮą░ą╝ąĖ SPI Flash (read/write/erase/mmap). ąÆ čŹčéąĖčģ čüąĖčéčāą░čåąĖčÅčģ ąĘą░ą┤ą░čćąĖ ą┐čĆąĖąŠčüčéą░ąĮą░ą▓ą╗ąĖą▓ą░čÄčéčüčÅ, ąĖ ąĘą░ą┐čĆąĄčēą░čÄčéčüčÅ ąŠą▒čĆą░ą▒ąŠčéčćąĖą║ąĖ ą┐čĆąĄčĆčŗą▓ą░ąĮąĖą╣, ą║ąŠč鹊čĆčŗąĄ ąĮąĄ ąĘą░čĆąĄą│ąĖčüčéčĆąĖčĆąŠą▓ą░ąĮčŗ čü čäą╗ą░ą│ąŠą╝ ESP_INTR_FLAG_IRAM. ąŻą▒ąĄą┤ąĖč鹥čüčī, čćč鹊 ą╗čÄą▒čŗąĄ ąŠą▒čĆą░ą▒ąŠčéčćąĖą║ąĖ ą┐čĆąĄčĆčŗą▓ą░ąĮąĖčÅ, ąĘą░čĆąĄą│ąĖčüčéčĆąĖčĆąŠą▓ą░ąĮąĮčŗąĄ čü čŹčéąĖą╝ čäą╗ą░ą│ąŠą╝, ą┐ąŠą╗ąĮąŠčüčéčīčÄ čĆą░ąĘą╝ąĄčēą░čÄčé čüą▓ąŠą╣ ą║ąŠą┤ ąĖ čüą▓ąŠąĖ ą┤ą░ąĮąĮčŗąĄ ą▓ IRAM/DRAM (ąĖ ąĮąĄ ą▓čŗąĘčŗą▓ą░čÄčé ą┐čĆąĖ čŹč鹊ą╝ ą▓ąĮąĄčłąĮąĖąĄ čäčāąĮą║čåąĖąĖ, ą║ąŠč鹊čĆčŗąĄ ąĮą░čģąŠą┤čÅčéčüčÅ ą▓ ą┐ą░ą╝čÅčéąĖ SPI). ąŚą░ ą┐ąŠą┤čĆąŠą▒ąĮąŠčüčéčÅą╝ąĖ ąŠą▒čĆą░čéąĖč鹥čüčī ą║ čĆą░ąĘą┤ąĄą╗čā "IRAM-Safe Interrupt Handlers" ą▓čĆąĄąĘą║ąĖ "ąÜąŠąĮą║čāčĆąĄąĮčéąĮčŗąĄ ąŠą│čĆą░ąĮąĖč湥ąĮąĖčÅ ą┤ą╗čÅ FLASH ąĮą░ SPI1" ą┤ąŠą║čāą╝ąĄąĮčéą░čåąĖąĖ SPI flash API [6].

Memory protection fault. ążąĖčćą░ čāą┐čĆą░ą▓ą╗ąĄąĮąĖčÅ čĆą░ąĘčĆąĄčłąĄąĮąĖčÅą╝ąĖ ąĮą░ čĆąĄą│ąĖąŠąĮčŗ ą┐ą░ą╝čÅčéąĖ (ESP32-C3 Permission Control) ąĖčüą┐ąŠą╗čīąĘčāąĄčéčüčÅ ą▓ ESP-IDF ą┤ą╗čÅ ąĘą░čēąĖčéčŗ ąŠčé čüą╗ąĄą┤čāčÄčēąĖčģ čéąĖą┐ąŠą▓ ą┤ąŠčüčéčāą┐ą░ ą║ ą┐ą░ą╝čÅčéąĖ:

┬Ę ąŚą░ą┐ąĖčüčī ą▓ ą┐ą░ą╝čÅčéčī ąĖąĮčüčéčĆčāą║čåąĖą╣ (IRAM) ą┐ąŠčüą╗ąĄ č鹊ą│ąŠ, ą║ą░ą║ ą┐čĆąŠą│čĆą░ą╝ą╝ą░ ą▒čŗą╗ą░ ąĘą░ą│čĆčāąČąĄąĮą░ ąĖ ąĘą░ą┐čāčēąĄąĮą░.

┬Ę ąÆčŗą┐ąŠą╗ąĮąĄąĮąĖąĄ ą║ąŠą┤ą░ ąĖąĘ ą┐ą░ą╝čÅčéąĖ ą┤ą░ąĮąĮčŗčģ (DRAM), čé. ąĄ. ąĖąĘ ąŠą▒ą╗ą░čüč鹥ą╣ ą┤ą╗čÅ ą║čāčćąĖ, čüąĄą║čåąĖą╣ čüčéą░čéąĖč湥čüą║ąĖčģ ą┤ą░ąĮąĮčŗčģ .data ąĖ .bss.

ą¤ąŠą┤ąŠą▒ąĮčŗąĄ ąŠą┐ąĄčĆą░čåąĖąĖ ą┤ą╗čÅ ą▒ąŠą╗čīčłąĖąĮčüčéą▓ą░ ą┐čĆąŠą│čĆą░ą╝ą╝ ąĮąĄ čéčĆąĄą▒čāčÄčéčüčÅ. ąŚą░ą┐čĆąĄčé čéą░ą║ąĖčģ ąŠą┐ąĄčĆą░čåąĖą╣ ąŠą▒čŗčćąĮąŠ ą┤ąĄą╗ą░ąĄčé ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÅ čāčüč鹊ą╣čćąĖą▓ąĄąĄ ą║ 菹║čüą┐ą╗čāą░čéą░čåąĖąĖ čāčÅąĘą▓ąĖą╝ąŠčüč鹥ą╣ čü čåąĄą╗čīčÄ ą▓ąĘą╗ąŠą╝ą░. ą¤čĆąĖą╗ąŠąČąĄąĮąĖčÅ, ą│ą┤ąĄ čéčĆąĄą▒čāąĄčéčüčÅ ą┤ąĖąĮą░ą╝ąĖč湥čüą║ą░čÅ ąĘą░ą│čĆčāąĘą║ą░ ą║ąŠą┤ą░ ąĖą╗ąĖ čüą░ą╝ąŠą╝ąŠą┤ąĖčäąĖą║ą░čåąĖčÅ ą║ąŠą┤ą░, ą╝ąŠą│čāčé ąĘą░ą┐čĆąĄčéąĖčéčī čŹč鹊 čü ą┐ąŠą╝ąŠčēčīčÄ Kconfig-ąŠą┐čåąĖąĖ CONFIG_ESP_SYSTEM_MEMPROT_FEATURE.

ąÜąŠą│ą┤ą░ ą┐čĆąŠąĖąĘąŠčłą╗ą░ ąŠčłąĖą▒ą║ą░ ąĘą░čēąĖčéčŗ ą┐ą░ą╝čÅčéąĖ, ą║ąŠą┤ panic handler čüąŠąŠą▒čēąĖčé ąŠą▒ čŹč鹊ą╝ čéąĖą┐ąĄ ąŠčéą║ą░ąĘą░ ąĖ ąŠ čéąĖą┐ąĄ ą┤ąŠčüčéčāą┐ą░ ą║ ą┐ą░ą╝čÅčéąĖ, ą║ąŠč鹊čĆčŗą╣ ą┐čĆąĖą▓ąĄą╗ ą║ ąŠčłąĖą▒ą║ąĄ.

[ąöčĆčāą│ąĖąĄ čäą░čéą░ą╗čīąĮčŗąĄ ąŠčłąĖą▒ą║ąĖ Fatal Errors]

Brownout. ąÆ čćąĖą┐ ESP32-C3 ą▓čüčéčĆąŠąĄąĮą░ ą░ą┐ą┐ą░čĆą░čéčāčĆą░ ąŠą┐čĆąĄą┤ąĄą╗ąĄąĮąĖčÅ ą┐čĆąŠą▓ą░ą╗ą░ ąĮą░ą┐čĆčÅąČąĄąĮąĖčÅ ą┐ąĖčéą░ąĮąĖčÅ (brownout detector), ą║ąŠč鹊čĆčŗą╣ ą┐ąŠ čāą╝ąŠą╗čćą░ąĮąĖčÄ čĆą░ąĘčĆąĄčłąĄąĮ. ąŁč鹊čé brownout detector ą╝ąŠąČąĄčé ą▓čŗąĘą▓ą░čéčī čüąĖčüč鹥ą╝ąĮčŗą╣ čüą▒čĆąŠčü, ąĄčüą╗ąĖ ąĮą░ą┐čĆčÅąČąĄąĮąĖąĄ ą┐ąĖčéą░ąĮąĖčÅ čüąĮąĖąĘąĖą╗ąŠčüčī ąĮąĖąČąĄ ą▒ąĄąĘąŠą┐ą░čüąĮąŠą│ąŠ čāčĆąŠą▓ąĮčÅ. Brownout detector ą╝ąŠąČąĄčé ą▒čŗčéčī čüą║ąŠąĮčäąĖą│čāčĆąĖčĆąŠą▓ą░ąĮ ąŠą┐čåąĖčÅą╝ąĖ CONFIG_ESP_BROWNOUT_DET ąĖ CONFIG_ESP_BROWNOUT_DET_LVL_SEL.

ąÜąŠą│ą┤ą░ čüčĆą░ą▒ąŠčéą░ą╗ brownout detector, ą▓ ą╗ąŠą│ ą▒čāą┤ąĄčé ąĮą░ą┐ąĄčćą░čéą░ąĮąŠ čüą╗ąĄą┤čāčÄčēąĄąĄ čüąŠąŠą▒čēąĄąĮąĖąĄ:

Brownout detector was triggered

ą¤ąŠčüą╗ąĄ ą┐ąĄčćą░čéąĖ čŹč鹊ą│ąŠ čüąŠąŠą▒čēąĄąĮąĖčÅ ą┐čĆąŠąĖąĘąŠą╣ą┤ąĄčé čüą▒čĆąŠčü čćąĖą┐ą░.

ąśą╝ąĄą╣č鹥 ą▓ ą▓ąĖą┤čā, čćč鹊 ąĄčüą╗ąĖ ąĮą░ą┐čĆčÅąČąĄąĮąĖąĄ ą┐ąĖčéą░ąĮąĖčÅ ą┐ą░ą┤ą░ą╗ąŠ čüą╗ąĖčłą║ąŠą╝ ą▒čŗčüčéčĆąŠ, č鹊 ą▓ ą║ąŠąĮčüąŠą╗ąĖ ą╝ąŠąČąĄčé ąŠč鹊ą▒čĆą░ąĘąĖčéčīčüčÅ č鹊ą╗čīą║ąŠ čćą░čüčéčī čŹč鹊ą│ąŠ čüąŠąŠą▒čēąĄąĮąĖčÅ.

Corrupt Heap. ąĀąĄą░ą╗ąĖąĘą░čåąĖčÅ ą║čāčćąĖ ą▓ ESP-IDF čüąŠą┤ąĄčƹȹĖčé ąĮąĄčüą║ąŠą╗čīą║ąŠ run-time ą┐čĆąŠą▓ąĄčĆąŠą║ čüčéčĆčāą║čéčāčĆčŗ ą║čāčćąĖ. ą×ą┐čåąĖčÅą╝ąĖ menuconfig ą╝ąŠąČąĮąŠ čĆą░ąĘčĆąĄčłąĖčéčī ą┤ąŠą┐ąŠą╗ąĮąĖč鹥ą╗čīąĮčŗąĄ ą┐čĆąŠą▓ąĄčĆą║ąĖ ("Heap Poisoning"). ąĢčüą╗ąĖ ąŠą┤ąĮą░ ąĖąĘ čŹčéąĖčģ ą┐čĆąŠą▓ąĄčĆąŠą║ ąĮąĄ ą┐čĆąŠčłą╗ą░, č鹊 ą▒čāą┤ąĄčé ąĮą░ą┐ąĄčćą░čéą░ąĮąŠ ą┐čĆąĖą╝ąĄčĆąĮąŠ čéą░ą║ąŠąĄ čüąŠąŠą▒čēąĄąĮąĖąĄ:

CORRUPT HEAP: Bad tail at 0x3ffe270a. Expected 0xbaad5678 got 0xbaac5678

assertion "head != NULL" failed: file "/Users/user/esp/esp-idf/components/heap/multi_heap_poisoning.c",

line 201, function: multi_heap_free

abort() was called at PC 0x400dca43 on core 0

ąöą╗čÅ ą┤ąŠą┐ąŠą╗ąĮąĖč鹥ą╗čīąĮąŠą╣ ąĖąĮč乊čĆą╝ą░čåąĖąĖ ą┐ąŠ ąŠčéą╗ą░ą┤ą║ąĄ ą┐čĆąŠą▒ą╗ąĄą╝ čü ą║čāč湥ą╣ čüą╝. ą┤ąŠą║čāą╝ąĄąĮčéą░čåąĖčÄ [7].

Stack Smashing. ą£ąŠąČąĄčé ą▒čŗčéčī čĆą░ąĘčĆąĄčłąĄąĮą░ ąĘą░čēąĖčéą░ ąŠčé čĆą░ąĘčĆčāčłąĄąĮąĖčÅ čüč鹥ą║ą░ stack smashing (ąŠąĮą░ ąŠčüąĮąŠą▓ą░ąĮą░ ąĮą░ čäą╗ą░ą│ą░čģ -fstack-protector* ą║ąŠą╝ą┐ąĖą╗čÅč鹊čĆą░ GCC), ąĄčüą╗ąĖ ą▓ ESP-IDF ąĖčüą┐ąŠą╗čīąĘčāąĄčéčüčÅ ąŠą┐čåąĖčÅ CONFIG_COMPILER_STACK_CHECK_MODE. ąĢčüą╗ąĖ ąŠą┐čĆąĄą┤ąĄą╗ąĄąĮąŠ stack smashing, č鹊 ą▒čāą┤ąĄčé ąĮą░ą┐ąĄčćą░čéą░ąĮąŠ čüąŠąŠą▒čēąĄąĮąĖąĄ ąĮą░ą┐ąŠą┤ąŠą▒ąĖąĄ čüą╗ąĄą┤čāčÄčēąĄą│ąŠ:

Stack smashing protect failure!

abort() was called at PC 0x400d2138 on core 0

Backtrace: 0x4008e6c0:0x3ffc1780 0x4008e8b7:0x3ffc17a0 0x400d2138:0x3ffc17c0 0x400e79d5:0x3ffc17e0

0x400e79a7:0x3ffc1840 0x400e79df:0x3ffc18a0 0x400e2235:0x3ffc18c0 0x400e1916:0x3ffc18f0

0x400e19cd:0x3ffc1910 0x400e1a11:0x3ffc1930 0x400e1bb2:0x3ffc1950 0x400d2c44:0x3ffc1a80

0

ąÉą┤čĆąĄčüą░ backtrace ą┤ąŠą╗ąČąĮčŗ čāą║ą░ąĘą░čéčī ąĮą░ čäčāąĮą║čåąĖčÄ, ą│ą┤ąĄ ą┐čĆąŠąĖąĘąŠčłą╗ąŠ čĆą░ąĘčĆčāčłąĄąĮąĖąĄ čüč鹥ą║ą░ (stack smashing). ą¤čĆąŠą▓ąĄčĆčīč鹥 čĆą░ą▒ąŠčéčā ą║ąŠą┤ą░ ąĮą░ ą┐čĆąĄą┤ą╝ąĄčé ąĮąĄ ąŠą│čĆą░ąĮąĖč湥ąĮąĮąŠą│ąŠ ą┤ąŠčüčéčāą┐ą░ ą║ ą╗ąŠą║ą░ą╗čīąĮčŗą╝ ą╝ą░čüčüąĖą▓ą░ą╝.

[ą¤čĆąŠą▓ąĄčĆą║ąĖ "Undefined Behavior Sanitizer (UBSAN)"]

Undefined behavior sanitizer (UBSAN) čŹč鹊 čäąĖčćą░ ą║ąŠą╝ą┐ąĖą╗čÅč鹊čĆą░, ą║ąŠč鹊čĆą░čÅ ą┤ąŠą▒ą░ą▓ą╗čÅąĄčé ą▓ ą║ąŠą┤ run-time ą┐čĆąŠą▓ąĄčĆą║ąĖ ąĮą░ ą┐ąŠč鹥ąĮčåąĖą░ą╗čīąĮąŠ ąĮąĄą║ąŠčĆčĆąĄą║čéąĮčŗąĄ ąŠą┐ąĄčĆą░čåąĖąĖ, čéą░ą║ąĖąĄ ą║ą░ą║:

┬Ę ą¤ąĄčĆąĄą┐ąŠą╗ąĮąĄąĮąĖčÅ (multiplication overflow, signed integer overflow).

┬Ę ą×čłąĖą▒ą║ąĖ čüą┤ą▓ąĖą│ą░ ąĖą╗ąĖ 菹║čüą┐ąŠąĮąĄąĮčéčŗ (shift base or exponent errors), ąĮą░ą┐čĆąĖą╝ąĄčĆ čüą┤ą▓ąĖą│ ą▒ąŠą╗čīčłąĄ č湥ą╝ ąĮą░ 32 čĆą░ąĘčĆčÅą┤ą░.

┬Ę ą×čłąĖą▒ą║ąĖ ą┐čĆąĄąŠą▒čĆą░ąĘąŠą▓ą░ąĮąĖčÅ čåąĄą╗čŗčģ čćąĖčüąĄą╗.

ą¤ąŠą╗ąĮčŗą╣ čüą┐ąĖčüąŠą║ ą┐ąŠą┤ą┤ąĄčƹȹĖą▓ą░ąĄą╝čŗčģ ą┐čĆąŠą▓ąĄčĆąŠą║ ąŠą┐čåąĖąĖ -fsanitize=undefined čüą╝. ą▓ ą┤ąŠą║čāą╝ąĄąĮčéą░čåąĖąĖ GCC.

ąĀą░ąĘčĆąĄčłąĄąĮąĖąĄ UBSAN. ążąĖčćą░ UBSAN ą┐ąŠ čāą╝ąŠą╗čćą░ąĮąĖčÄ ąĘą░ą┐čĆąĄčēąĄąĮą░. ąĢčæ ą╝ąŠąČąĮąŠ čĆą░ąĘčĆąĄčłąĖčéčī ąĮą░ čāčĆąŠą▓ąĮąĄ čäą░ą╣ą╗ą░, ą║ąŠą╝ą┐ąŠąĮąĄąĮčéą░ ąĖą╗ąĖ ą┐čĆąŠąĄą║čéą░ čåąĄą╗ąĖą║ąŠą╝ ą┐čāč鹥ą╝ ą┤ąŠą▒ą░ą▓ą╗ąĄąĮąĖčÅ ą▓ čüąĖčüč鹥ą╝čā čüą▒ąŠčĆą║ąĖ ąŠą┐čåąĖąĖ ą║ąŠą╝ą┐ąĖą╗čÅč鹊čĆą░ -fsanitize=undefined.

ąÜąŠą│ą┤ą░ čĆą░ąĘčĆąĄčłąĄąĮą░ čäąĖčćą░ UBSAN ą┤ą╗čÅ ą║ąŠą┤ą░, ą║ąŠč鹊čĆčŗą╣ ąĖčüą┐ąŠą╗čīąĘčāąĄčéčüčÅ ąĘą░ą│ąŠą╗ąŠą▓ąŠčćąĮčŗąĄ čäą░ą╣ą╗čŗ čĆąĄą│ąĖčüčéčĆąŠą▓ ą░ą┐ą┐ą░čĆą░čéčāčĆčŗ SOC (soc/xxx_reg.h), čĆąĄą║ąŠą╝ąĄąĮą┤čāąĄčéčüčÅ ąĘą░ą┐čĆąĄčéąĖčéčī shift-base sanitizer čü ą┐ąŠą╝ąŠčēčīčÄ ąŠą┐čåąĖąĖ -fno-sanitize=shift-base. ąŁč鹊 čüą▓čÅąĘą░ąĮąŠ čü č鹥ą╝, čćč鹊 čäą░ą╣ą╗čŗ ąĘą░ą│ąŠą╗ąŠą▓ą║ąŠą▓ čĆąĄą│ąĖčüčéčĆąŠą▓ ESP-IDF ą▓ ąĮą░čüč鹊čÅčēąĄąĄ ą▓čĆąĄą╝čÅ čüąŠą┤ąĄčƹȹ░čé čłą░ą▒ą╗ąŠąĮčŗ, ą║ąŠč鹊čĆčŗąĄ ą┐čĆąĖą▓ąŠą┤čÅčé ą║ ą╗ąŠąČąĮčŗą╝ čüčĆą░ą▒ą░čéčŗą▓ą░ąĮąĖčÅą╝ ą┤ą╗čÅ čŹč鹊ą╣ ą║ąŠąĮą║čĆąĄčéąĮąŠą╣ sanitizer-ąŠą┐čåąĖąĖ.

ąöą╗čÅ čĆą░ąĘčĆąĄčłąĄąĮąĖčÅ UBSAN ąĮą░ čāčĆąŠą▓ąĮąĄ ą┐čĆąŠąĄą║čéą░ ą┤ąŠą▒ą░ą▓čīč鹥 čüą╗ąĄą┤čāčÄčēąĖą╣ ą║ąŠą┤ ą▓ ą║ąŠąĮąĄčå čäą░ą╣ą╗ą░ CMakeLists.txt ą┐čĆąŠąĄą║čéą░:

idf_build_set_property(COMPILE_OPTIONS "-fsanitize=undefined" "-fno-sanitize=shift-base" APPEND)

ąÉą╗čīč鹥čĆąĮą░čéąĖą▓ąĮąŠ ą┐ąĄčĆąĄą┤ą░ą▓ą░ą╣č鹥 čŹčéąĖ ąŠą┐čåąĖąĖ č湥čĆąĄąĘ ą┐ąĄčĆąĄą╝ąĄąĮąĮčŗąĄ ąŠą║čĆčāąČąĄąĮąĖčÅ EXTRA_CFLAGS ąĖ EXTRA_CXXFLAGS.

ąöąŠą▒ą░ą▓ą╗ąĄąĮąĖąĄ UBSAN ą┐čĆąĖą▓ąĄą┤ąĄčé ą║ ąĘąĮą░čćąĖč鹥ą╗čīąĮąŠą╝čā čāą▓ąĄą╗ąĖč湥ąĮąĖčÄ čĆą░ąĘą╝ąĄčĆą░ ą║ąŠą┤ą░ ąĖ ą┤ą░ąĮąĮčŗčģ. ąæąŠą╗čīčłąĖąĮčüčéą▓ąŠ ą┐čĆąĖą╗ąŠąČąĄąĮąĖą╣, ąĘą░ ąĖčüą║ą╗čÄč湥ąĮąĖąĄą╝ čéčĆąĖą▓ąĖą░ą╗čīąĮčŗčģ, ąĮąĄ ą▒čāą┤čāčé čāą║ą╗ą░ą┤čŗą▓ą░čéčīčüčÅ ą▓ ąŠą│čĆą░ąĮąĖč湥ąĮąĮčŗą╣ ąŠą▒čŖąĄą╝ ą┤ąŠčüčéčāą┐ąĮąŠą╣ RAM ą╝ąĖą║čĆąŠą║ąŠąĮčéčĆąŠą╗ą╗ąĄčĆą░, ą║ąŠą│ą┤ą░ UBSAN čĆą░ąĘčĆąĄčłąĄąĮą░ ą┤ą╗čÅ ą▓čüąĄą│ąŠ ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÅ čåąĄą╗ąĖą║ąŠą╝. ą¤ąŠčŹč鹊ą╝čā čĆąĄą║ąŠą╝ąĄąĮą┤čāąĄčéčüčÅ ą▓ą╝ąĄčüč鹊 čŹč鹊ą│ąŠ čĆą░ąĘčĆąĄčłą░čéčī UBSAN č鹊ą╗čīą║ąŠ ą┤ą╗čÅ ąŠčéą┤ąĄą╗čīąĮčŗčģ č鹥čüčéąĖčĆčāąĄą╝čŗčģ ą║ąŠą╝ą┐ąŠąĮąĄąĮč鹊ą▓.

ą¦č鹊ą▒čŗ čĆą░ąĘčĆąĄčłąĖčéčī UBSAN ą┤ą╗čÅ ąŠą┐čĆąĄą┤ąĄą╗ąĄąĮąĮąŠą│ąŠ ą║ąŠą╝ą┐ąŠąĮąĄąĮčéą░ (component_name) ąĖąĘ čäą░ą╣ą╗ą░ CMakeLists.txt ą┐čĆąŠąĄą║čéą░, ą┤ąŠą▒ą░ą▓čīč鹥 ą▓ ą║ąŠąĮąĄčå čŹč鹊ą│ąŠ čäą░ą╣ą╗ą░ čüą╗ąĄą┤čāčÄčēąĖą╣ ą║ąŠą┤:

idf_component_get_property(lib component_name COMPONENT_LIB)

target_compile_options(${lib} PRIVATE "-fsanitize=undefined" "-fno-sanitize=shift-base")

ąöą╗čÅ ą┤ąŠą┐ąŠą╗ąĮąĖč鹥ą╗čīąĮąŠą╣ ąĖąĮč乊čĆą╝ą░čåąĖąĖ čüą╝. ą▓čĆąĄąĘą║čā "idf-build-properties" ą▓ čĆą░ąĘą┤ąĄą╗ąĄ "API čüąĖčüč鹥ą╝čŗ čüą▒ąŠčĆą║ąĖ ESP-IDF]" ą┤ąŠą║čāą╝ąĄąĮčéą░čåąĖąĖ ą┐ąŠ čüąĖčüč鹥ą╝ąĄ čüą▒ąŠčĆą║ąĖ ąĖ čüą▓ąŠą╣čüčéą▓ą░ą╝ ą║ąŠą╝ą┐ąŠąĮąĄąĮčéą░ [5].

ą¦č鹊ą▒čŗ čĆą░ąĘčĆąĄčłąĖčéčī UBSAN ą┤ą╗čÅ ąŠą┐čĆąĄą┤ąĄą╗ąĄąĮąĮąŠą│ąŠ ą║ąŠą╝ą┐ąŠąĮąĄąĮčéą░ (component_name) ąĖąĘ CMakeLists.txt č鹊ą│ąŠ ąČąĄ ą║ąŠą╝ą┐ąŠąĮąĄąĮčéą░, ą┤ąŠą▒ą░ą▓čīč鹥 ą▓ ą║ąŠąĮąĄčå čŹč鹊ą│ąŠ čäą░ą╣ą╗ą░ čüą╗ąĄą┤čāčÄčēąĖą╣ ą║ąŠą┤:

target_compile_options(${COMPONENT_LIB} PRIVATE "-fsanitize=undefined" "-fno-sanitize=shift-base")

UBSAN Output. ąÜąŠą│ą┤ą░ UBSAN ąŠą▒ąĮą░čĆčāąČąĖą╗ ąŠčłąĖą▒ą║čā, ąĮą░ą┐ąĄčćą░čéą░ąĄčéčüčÅ čüąŠąŠčéą▓ąĄčéčüčéą▓čāčÄčēąĄąĄ čüąŠąŠą▒čēąĄąĮąĖąĄ ąĖ backtrace, ąĮą░ą┐čĆąĖą╝ąĄčĆ:

Undefined behavior of type out_of_bounds

Backtrace:0x4008b383:0x3ffcd8b0 0x4008c791:0x3ffcd8d0 0x4008c587:0x3ffcd8f0 0x4008c6be:0x3ffcd950

0x400db74f:0x3ffcd970 0x400db99c:0x3ffcd9a0

ąÜąŠą│ą┤ą░ ąĖčüą┐ąŠą╗čīąĘčāąĄčéčüčÅ IDF Monitor, č鹥ą║čüčé backtrace ą▒čāą┤ąĄčé ą┤ąĄą║ąŠą┤ąĖčĆąŠą▓ą░ąĮ ą▓ ąĖą╝ąĄąĮą░ čäčāąĮą║čåąĖą╣ ąĖ ą╝ąĄčüč鹊 ą▓ ąĖčüčģąŠą┤ąĮąŠą╝ ą║ąŠą┤ąĄ, čāą║ą░ąĘčŗą▓ą░čÅ ąĮąĄ ą╝ąĄčüč鹊 ą▓ąŠąĘąĮąĖą║čłąĄą╣ ą┐čĆąŠą▒ą╗ąĄą╝čŗ (ą▓ čüą╗ąĄą┤čāčÄčēąĄą╝ ą┐čĆąĖą╝ąĄčĆąĄ čŹč鹊 main.c:, čüčéčĆąŠą║ą░ 128):

0x4008b383: panic_abort at /path/to/esp-idf/components/esp_system/panic.c:367

0x4008c791: esp_system_abort at /path/to/esp-idf/components/esp_system/system_api.c:106

0x4008c587: __ubsan_default_handler at /path/to/esp-idf/components/esp_system/ubsan.c:152

0x4008c6be: __ubsan_handle_out_of_bounds at /path/to/esp-idf/components/esp_system/ubsan.c:223

0x400db74f: test_ub at main.c:128

0x400db99c: app_main at main.c:56 (discriminator 1)

ąóąĖą┐čŗ ąŠčłąĖą▒ąŠą║, ąŠ ą║ąŠč鹊čĆčŗčģ čüąŠąŠą▒čēą░ąĄčé UBSAN, ą╝ąŠą│čāčé ą▒čŗčéčī čüą╗ąĄą┤čāčÄčēąĖą╝ąĖ:

| ąśą╝čÅ |

ą×ą┐ąĖčüą░ąĮąĖąĄ |

| type_mismatch, type_mismatch_v1 |

ąØąĄą║ąŠčĆčĆąĄą║čéąĮąŠąĄ ąĘąĮą░č湥ąĮąĖąĄ čāą║ą░ąĘą░č鹥ą╗čÅ: null, unaligned, ąĮąĄ čüąŠą▓ą╝ąĄčüčéąĖą╝čŗą╣ čü ąĖą╝ąĄčÄčēąĖą╝čüčÅ čéąĖą┐ąŠą╝. |

| add_overflow, sub_overflow, mul_overflow, negate_overflow |

ą”ąĄą╗ąŠčćąĖčüą╗ąĄąĮąĮąŠąĄ ą┐ąĄčĆąĄą┐ąŠą╗ąĮąĄąĮąĖąĄ ą▓ ąŠą┐ąĄčĆą░čåąĖčÅčģ ą┤ąŠą▒ą░ą▓ą╗ąĄąĮąĖčÅ (addition), ą▓čŗčćąĖčéą░ąĮąĖčÅ (subtraction), čāą╝ąĮąŠąČąĄąĮąĖčÅ (multiplication), čüą╝ąĄąĮčŗ ąĘąĮą░ą║ą░ (ąŠčéčĆąĖčåą░ąĮąĖąĄ, negation). |

| divrem_overflow |

ą¤ąĄčĆąĄą┐ąŠą╗ąĮąĄąĮąĖąĄ ą┐čĆąĖ ą┤ąĄą╗ąĄąĮąĖąĖ ąĮą░ 0 ąĖą╗ąĖ INT_MIN. |

| shift_out_of_bounds |

ą¤ąĄčĆąĄą┐ąŠą╗ąĮąĄąĮąĖąĄ ą▓ ą╗ąĄą▓ąŠą╣ ąĖą╗ąĖ ą┐čĆą░ą▓ąŠą╣ čćą░čüčéąĖ ąŠą┐ąĄčĆą░č鹊čĆąŠą▓ čüą┤ą▓ąĖą│ą░. |

| out_of_bounds |

ąöąŠčüčéčāą┐ ą▓ąĮąĄ ą│čĆą░ąĮąĖčå ą╝ą░čüčüąĖą▓ą░. |

| unreachable |

ąÆčŗą┐ąŠą╗ąĮąĄąĮ ąĮąĄą┤ąŠčüčéąĖąČąĖą╝čŗą╣ ą║ąŠą┤. |

| missing_return |

ążčāąĮą║čåąĖčÅ non-void ą┤ąŠčłą╗ą░ ą┤ąŠ čüą▓ąŠąĄą│ąŠ ąĘą░ą▓ąĄčĆčłąĄąĮąĖčÅ ą▒ąĄąĘ ą▓ąŠąĘą▓čĆą░čēą░ąĄą╝ąŠą│ąŠ ąĘąĮą░č湥ąĮąĖčÅ (ąŠčéąĮąŠčüąĖčéčüčÅ č鹊ą╗čīą║ąŠ ą║ C++). |

| vla_bound_not_positive |

ąĀą░ąĘą╝ąĄčĆ ą╝ą░čüčüąĖą▓ą░ ą┐ąĄčĆąĄą╝ąĄąĮąĮąŠą╣ ą┤ą╗ąĖąĮčŗ ąĮąĄ čÅą▓ą╗čÅąĄčéčüčÅ ą┐ąŠą╗ąŠąČąĖč鹥ą╗čīąĮčŗą╝. |

| load_invalid_value |

ąØąĄą┤ąŠą┐čāčüčéąĖą╝ąŠąĄ ąĘąĮą░č湥ąĮąĖąĄ ą┐ąĄčĆąĄą╝ąĄąĮąĮąŠą╣ bool ąĖą╗ąĖ enum (ąŠčéąĮąŠčüąĖčéčüčÅ č鹊ą╗čīą║ąŠ ą║ C++), čé. ąĄ. ąĘąĮą░č湥ąĮąĖąĄ ą▓čŗčłą╗ąŠ ąĘą░ ąŠąČąĖą┤ą░ąĄą╝čŗąĄ ą┐čĆąĄą┤ąĄą╗čŗ. |

| nonnull_arg |

Null-ą░čĆą│čāą╝ąĄąĮčé ą▒čŗą╗ ą┐ąĄčĆąĄą┤ą░ąĮ ą▓ čäčāąĮą║čåąĖčÄ, ą║ąŠč鹊čĆą░čÅ ą▒čŗą╗ą░ ą┤ąĄą║ą╗ą░čĆąĖčĆąŠą▓ą░ąĮą░ čü ą░čéčĆąĖą▒čāč鹊ą╝ nonnull. |

| nonnull_return |

ąÆąŠąĘą▓čĆą░čēąĄąĮąŠ ąĘąĮą░č湥ąĮąĖąĄ Null ąĖąĘ čäčāąĮą║čåąĖąĖ, ą║ąŠč鹊čĆą░čÅ ą▒čŗą╗ą░ ą┤ąĄą║ą╗ą░čĆąĖčĆąŠą▓ą░ąĮą░ čü ą░čéčĆąĖą▒čāč鹊ą╝ returns_nonnull. |

| builtin_unreachable |

ąæčŗą╗ą░ ą▓čŗąĘą▓ą░ąĮą░ čäčāąĮą║čåąĖčÅ __builtin_unreachable. |

| pointer_overflow |

ą¤ąĄčĆąĄą┐ąŠą╗ąĮąĄąĮąĖąĄ ą▓ ą░čĆąĖčäą╝ąĄčéąĖą║ąĄ čāą║ą░ąĘą░č鹥ą╗ąĄą╣. |

[ąĪčüčŗą╗ą║ąĖ]

1. ESP-IDF Fatal Errors site:docs.espressif.com.

2. ESP-IDF Monitor site:docs.espressif.com.

3. Guru Meditation site:wikipedia.org.

4. ESP-IDF Watchdogs site:docs.espressif.com.

5. ESP-IDF Build System.

6. ESP32-C3: ą▓čŗą┤ąĄą╗ąĄąĮąĖąĄ ą┐čĆąĄčĆčŗą▓ą░ąĮąĖčÅ.

7. ESP-IDF Heap Memory Debugging site:docs.espressif.com. |